Histoire de répondre : Oui, çà j’en suis sûr.

Résumé

Il faudrait penser et s’faire de « petites » bases de données sur les « professionnels » :

- marque, entité, ingénieur, vendeur, commerçant, artisan du domaine, passionnés

- fiabilité sur un « nom » de domaine / sur la durabilité / sur le détenteur / sur son âge

.

.

- fiabilité de l’adresse IP en rapport à un « nom » de domaine sur la durabilité.

- même (bloc) client… - plusieurs serveurs (je ne sais pas trop, n’imagine même pas) / même nom de domaine, même équipe → est-ce de la sous location, est-ce une association, est-ce des serveurs hackés - Qui est « le responsable » du compte client, début combien d’années ?

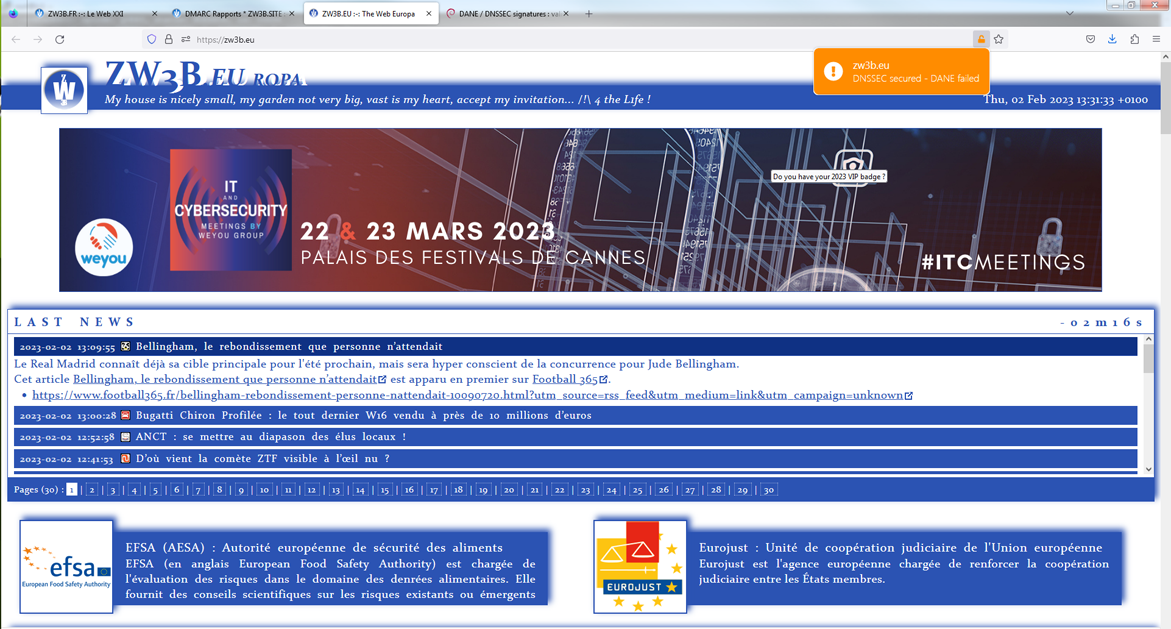

- Est-ce que les différents services connus (http, ftp, smtp) sont protégés (HTTPS, DNSSEC, DANE, DMARK, BIMI), depuis combien de temps / (sur) / depuis combien de temps ces protocole exploitable.

- Et, sur ces serveurs, y’a t’il d’autres services moins connus - Mubble, TS, Counter-Strike, IRC

qui modère çà… ?

qui modère çà… ?

Mais tout çà de loin (sans rentrer dans les machines) - ce serait trop simple et interdit sans mandat express (je crois « néanmoins » que cette loi à changer depuis les successions d’attentats t.e.r.r.o.r.i.s.t.e.s qui autorisent les autorités à pénétrer dans nos machines s’ils ont des soupçons, ou des indices qui « v.n.ous » relierais avec une/des cellules criminelles).

Il y a des informations qui doivent rester privées (dossier médical) et d’autres moins - J’ai envie d’ajouter (pour pas que vous me preniez (trop) pour un connard) que lorsqu’on créait un site internet on est dans l’obligation d’écrire notre nom, dénomination (pas d’obligation sur sa photo personnelle), l’adresse et les coordonnées de l’hébergeur, des conditions d’utilisations, de la sécurité des données stockées par les « utilisateurs/utilisatrices » sur nos sites Web. Je comprend bien, le risque qu’un autre hébergeur ait accès au nom de mon hébergeur  - qui pourrait « vouloir » essayer de m’orienter vers lui (ce ne sont pas des dealers, criminels de quartiers, quand même). On est professionnels, on aime nos métiers, ce que nous créons et on est fier d’afficher ce que l’on a fait. On est fière de nos Vies, de ce qu’on a entreprit et de ce que l’on va entreprendre.

- qui pourrait « vouloir » essayer de m’orienter vers lui (ce ne sont pas des dealers, criminels de quartiers, quand même). On est professionnels, on aime nos métiers, ce que nous créons et on est fier d’afficher ce que l’on a fait. On est fière de nos Vies, de ce qu’on a entreprit et de ce que l’on va entreprendre.

Ce sont les lois internationales et plus particulièrement EUropeénne pour les résidents Européen, que mon serveur soit en EU ou autre part sur Terre - C’est une faute, de mentir - et surtout sur des formulaires (qui soulignent, qu’on doit certifier sur l’exactitude des données remplis en tant que client d’un service, j’ajoute service payant).

C’est pour cela que, les règles de l’« International Network » (sur la protection de données et de l’intellect) ne sont pas soumises, ne sont pas réfléchis seulement par la CNIL (pour les Européens).

Et qu’en temps que propriétaire de nom de domaine, la préconisation est d’enregistrer son nom de domaine à la CNIL (pour certifier à nos « utilisateurs/utilisatrices » que nous sécurisons leurs données) et « surtout » se sentir moins seul au cas où l’on devrait remonter l’information (nous administrateurs/administratrices, modérateurs/modératrices) sur une plainte d’un utilisateur, sur des faits grave et non conforme à l’intellect, au non respect, au harcèlement, pour que, cela ne se reproduise pas.

Ils, la CNIL contacteraient les autorités compétentes (la police national pour la France, si les faits de harcèlements seraient, pourraient, être localisé dans la Vie réelle aussi et/ou sur d’autres sites Web, d’autres localités, selon le rythme de vie des parties et d’autres personnes).

La CNIL (pour l’EUrope) est une plateforme que permet la liaison entre les différents pays et contre la cyber-criminalité (je ne parle pas de hackers, plutôt, de sales connards, d’harceleurs/d’harceleuses), et pour la sécurité/stabilité/paisibilité, de chacune de nos Vies. Eux, qui auraient des contacts avec des « administrateurs, techniciens » du réseau informatique mondial et pourraient mettre en relation les « polices » concernées de chaque pays/départements etc.

Pour que si, une personne demande à un admin de sites/forums d’un fait de harcèlement répétitif et que l’admin (gestionnaire/responsable) du sites remontent l’infos « avec les données qu’il a », que la CNIL, stockent ces données (pseudo, IP etc), ces faits avec lesquels ils pourraient croisés avec d’autres/leurs bases (en vérifiant si cela s’est déjà produit, s’il y a d’autres plaintes « web » autre part si çà leur fait penser à un profil) ET surtout si cela en arriver à descendre jusque à un commissariat, si la personne porterait plainte qu’il y ait déjà des informations exploitables.

L’admin/gestionnaire de sites/forums est bien entendu maître de remonter ou non l’information selon la gravité de la situation - C’est tout simple - Çà peut être un formulaire « réservé » au propriétaire de sites/forums, pour contacter « le » service de dépôts de plaintes « d’utilisateurs » de son forum (Ah, mais qui gère les réseaux sociaux, bon on oublie les réseaux sociaux  ). Les réseaux sociaux, devront travailler avec la CNIL

). Les réseaux sociaux, devront travailler avec la CNIL

Un peu comme ce lien / ce formulaire → PHAROS : Portail officiel de signalement de contenus illicites de l’InterNet - Signaler un contenu illicite de l’internet.

Ils y des gens qui se permettent tout et n’importe quoi - Et c’est une honte de laisser passer çà.

Désolé - d’être aussi « strict » mais je me suis beaucoup fait avoir, usurpé ma Vie, mon identité, mon travail et bien plus, voler des Vies.

Qu’est ce qu’il y a comme protections « contre l’usurpation » de services interNet ?

style sans couleur ça veut dire normal

rouge veut dire « stop », orange « attention », la bonne conduite

C’est bien !

Ding dong, Ding dong,

Ding dong, Ding dong,

.

. - qui pourrait « vouloir » essayer de m’orienter vers lui (ce ne sont pas des dealers, criminels de quartiers, quand même). On est professionnels, on aime nos métiers, ce que nous créons et on est fier d’afficher ce que l’on a fait. On est fière de nos Vies, de ce qu’on a entreprit et de ce que l’on va entreprendre.

- qui pourrait « vouloir » essayer de m’orienter vers lui (ce ne sont pas des dealers, criminels de quartiers, quand même). On est professionnels, on aime nos métiers, ce que nous créons et on est fier d’afficher ce que l’on a fait. On est fière de nos Vies, de ce qu’on a entreprit et de ce que l’on va entreprendre.