ben mon gars, il va falloir recompiler le noyau en activant ce module.

Ou installer un noyau plus récent: mon 2.6.15 de stock dispose du module.

Si tu recompiles, actives toutes les options netfilter: ça coute pas plus cher.

r# ls /lib/modules/`uname -r`/kernel/net/ipv4/netfilter/*.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/arptable_filter.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_ECN.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/arp_tables.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_esp.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/arpt_mangle.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_helper.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipchains.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_length.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_conntrack_amanda.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_limit.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_conntrack_ftp.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_LOG.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_conntrack_irc.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_mac.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_conntrack.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_mark.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_conntrack_tftp.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_MARK.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipfwadm.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_MASQUERADE.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_nat_amanda.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_MIRROR.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_nat_ftp.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_multiport.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_nat_irc.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_owner.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_nat_snmp_basic.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_pkttype.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_nat_tftp.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_recent.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_queue.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_REDIRECT.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/iptable_filter.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_REJECT.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/iptable_mangle.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_state.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/iptable_nat.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_tcpmss.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ip_tables.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_TCPMSS.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_ah.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_tos.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_conntrack.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_TOS.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_dscp.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_ttl.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_DSCP.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_ULOG.o

/lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_ecn.o /lib/modules/2.4.27-2-386/kernel/net/ipv4/netfilter/ipt_unclean.o

je n’avais pas vu que tu étais en 2.4 !

mais à quoi ça rime !

Ok. Et je procède comment pour le recompiler ?

C’est notre prof qui nous a dit de travailler sous Debian 31r1 Sarge…

Penses-tu qu’il faudrait la version testing (noyau 2.6.12)? Ou voir une autre distribution ?

tu peux tres bien rester en sarge et avoir le dernier noyau et tu n’es meme pas obligé de tout recompiler regarde mon post dans les trucs et astuces

forum.debian-fr.org/viewtopic.php?t=1728

Cool !!! Merci beaucoup !!!

C’est normal qu’en faisant un apt-cache search je n’ai pas pu trouver au-delà du noyau 2.6.12 ?

Bon, à demain !!!

ca dépend de ton fichier sources.list a savoir si tu as les sources testing et unstable, et si c’est le cas as tu aussi “main contrib non-free”. Ca dépend aussi de ton fichier preferences si tu en as un. Normalement cette commande devrais te renvoyer les dernieres images 2.6.15

ash@seal:~$ sudo apt-cache search linux-image-2.6.15

linux-headers-2.6.15-1-486 - Header files for Linux kernel 2.6.15 on 486-class machines

linux-headers-2.6.15-1-686 - Header files for Linux kernel 2.6.15 on PPro/Celeron/PII/PIII/P4 machines

linux-headers-2.6.15-1-686-smp - Header files for Linux kernel 2.6.15 on PPro/Celeron/PII/PIII/P4 SMP machines

linux-headers-2.6.15-1-k7 - Header files for Linux kernel 2.6.15 on AMD K7 machines

linux-headers-2.6.15-1-k7-smp - Header files for Linux kernel 2.6.15 on AMD K7 SMP machines

linux-image-2.6.15-1-486 - Linux kernel 2.6.15 image on 486-class machines

linux-image-2.6.15-1-686 - Linux kernel 2.6.15 image on PPro/Celeron/PII/PIII/P4 machines

linux-image-2.6.15-1-686-smp - Linux kernel 2.6.15 image on PPro/Celeron/PII/PIII/P4 SMP machines

linux-image-2.6.15-1-k7 - Linux kernel 2.6.15 image on AMD K7 machines

linux-image-2.6.15-1-k7-smp - Linux kernel 2.6.15 image on AMD K7 SMP machines

ash@seal:~$

une fois que tu as ca il ne te reste plus qu’a choisir l’image que tu veux installer et faire un apt-get install linux-image-2.6.15-1-k7 par exemple

Si tu veux plus d’info regarde les autres sources.list disponibles ici forum.debian-fr.org/viewtopic.php?t=1810

Je viens de modifier l’article alors je remet le lien quand meme  forum.debian-fr.org/viewtopic.php?t=1728

forum.debian-fr.org/viewtopic.php?t=1728

Merci beaucoup d’avoir refait ton post “Comment rester en stable tout en ayant les derniers noyaux”, j’y vois plus clair !!! (c’est peut être la nuit qui aide !!  )

)

Merci aussi pour l’autre lien !!!

Maintenant, pour mes cours je vais utiliser le nouveau noyau, cependant, dans la boite où je suis, je suis amené à mettre en place cette fameuse passerelle faisant du bridge. Quelle version de noyau me conseillez-vous pour avoir le moins de risque d’instabilité et de mise à jour à faire ?

un 2.6.8 devrait te fournir les fonctionnalités dont tu as besoin tout en restant stable/

tu peux même installer un métapackage 2.6.8- pour que ton noyau soit mis à jour en même temps que les autres paquets, si l’equipe debian le touche encore (mais je pense que le 2.6.8 est en version sur débugué).

Quel est la différence entre :

et

l’age: avant, tout les paquets noyaux s’appelaiient kernel-image, depuis quelque temps, les paquets distribués par debian s’appellent linux-image (mais j’ai cru voir que les paquets produits avec make-kpkg s’appellent toujours kernel-image).

AAAAAAHHHHHHHHHH !!! C’EST TROP D’LA BOULETTE !!!

[size=200]CA MARCHE !!![/size]

iptables -P FORWARD DROP

iptables -A FORWARD --match state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A FORWARD -i br0 -o eth0 -d 0.0.0.0/0 -j ACCEPT

iptables -A FORWARD -m physdev --physdev-in eth1 --physdev-out eth2 -j ACCEPT

Je kiffe Linux !!! Je kiffe Debian !!!

[size=200]MERCI BEAUCOUP MATTOTOP ET ASHGENESIS !!![/size]

J’ai bien cette règle là sur ma passerelle :

iptables -A INPUT -i eth0 -m state --state ESTABLISHED,RELATED -j ACCEPTet : (pcq le FTP ‹ anonymous › ne passait pas du tout)

iptables -A INPUT -i eth0 -p tcp -m state --state NEW --destination-port 20 -j ACCEPT[color=grey][size=84]# On bloque tous les accès sur toutes niveau du noyau.

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

On autorise tout type de communications sur l’interface loopback pour autoriser les communications réseau en local sur la passerelle.

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

On autorise tout type de communication sur les interfaces du réseau privée (eth1 et eth2). Approche dite de « confiance » où l’on considère que le risque ne peut pas venir de l’intérieur du réseau.

iptables -A INPUT -m physdev --physdev-in eth1 -j ACCEPT

iptables -A INPUT -m physdev --physdev-in eth2 -j ACCEPT

iptables -A OUTPUT -m physdev --physdev-out eth1 -j ACCEPT

iptables -A OUTPUT -m physdev --physdev-out eth2 -j ACCEPT

On autorise le flux IP à sortir de l’interface connecté à Internet (eth0). A ce stade, les paquets IP peuvent sortir mais ne peuvent pas revenir.

iptables -A OUTPUT -o eth0 -j ACCEPT

On autorise les flux IP entrants que l’on connaît déjà. Uniquement les paquets IP appartenant à des flux que la passerelle aura elle-même initiés seront autorisés à passer le pare-feu. (ESTABLISHED: connexions établies; RELATED: flux assimilables à une connexion établie comme le FTP)

echo « / Activation des connexions établies / »

iptables -A INPUT -i eth0 -m state --state ESTABLISHED,RELATED -j ACCEPT

On autorise le routage des paquets IP vers le réseau public (activation de la fonction de passerelle)

echo « / Activation du routage / »

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A FORWARD -m physdev --physdev-in eth1 -j ACCEPT

iptables -A FORWARD -m physdev --physdev-in eth2 -j ACCEPT

iptables -A FORWARD -m physdev --physdev-out eth1 -j ACCEPT

iptables -A FORWARD -m physdev --physdev-out eth2 -j ACCEPT

On active le masquerading pour changer l’origine des paquets IP des machines de notre réseau privé qui ne sont pas connus sur Internet et doivent être réécrites.

echo « / Activation du masquerading / »

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

On autorise la connexion SSH sur le port 22 du firewall depuis Internet.

echo « / Activation de SSH / »

iptables -A INPUT -i eth0 -p tcp -m state --state NEW --destination-port 22 -j ACCEPT

iptables -A INPUT -i eth0 -p tcp -m state --state NEW --destination-port 20 -j ACCEPT[/size][/color]

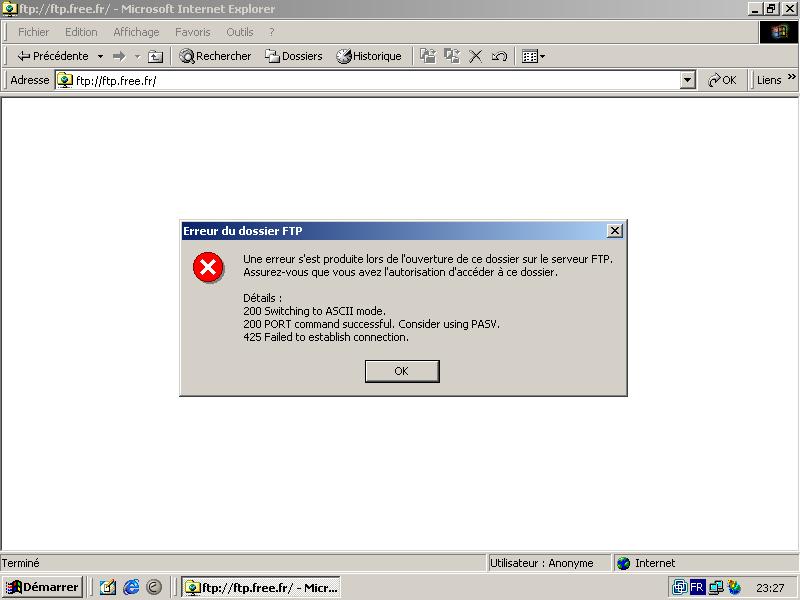

Mais le ftp ‹ anonymous › ne passe pas…

En gros, il n’arrive pas à lister les répertoires ? Est-ce que c’est normal ? Si oui, cela est du à quoi ?

inseres le module ip_nat_ftp

et sinon, configures tes clients en mode passif

J’ai trouvé sur le net qu’il fallait modifier la clé de registre comme suit, pour activer le FTP passif :

[HKEY_CURRENT_USER\Software\Microsoft\FTP]

“Use PASV”=“yes”

J’ai pas encore testé. Je vous dirais ca dès que le test sera fait !!!

oui oui, mais, déjà, tu peux configurer ça au niveau de la configuration avancée d’ie (pour dire que tu n’es pas obligé de passer par le registre), et en plus, ça m’interresserait de savoir si le module (serveur) que je t’ai indiqué résoud le pb. Sinon, il y a un autre module ip ftp, mais je ne l’ai plus en tête, à tester…

Alors, la clé de registre ne change rien…

J’essaye ce soir de configurer le module.

et en passant par la config avancée d’ie ?

Alors, j’ai pas eu le temps de voir pour l’option ip_nat_ftp et j’ai testé l’option des paramêtres avancés d’IE et ça passe nickel.

Maintenant, si mes postes clients n’ont pas IE, mais firefox par exemple, il faut que je trouve le même moyen…