'Comme il faut une règle pour chaque direction, ça pourait donner

iptables -A FORWARD -i eth1 -s 10.0.0.0/8 -o eth2 -d 192.168.0.0/24 -j ACCEPT

iptables -A FORWARD -o eth1 -d 10.0.0.0/8 -i eth2 -s 192.168.0.0/24 -j ACCEPT

iptables -A FORWARD -i eth1 -s 10.0.0.0/8 -o eth0 -d 172.20.23.0/24 -j DROP

iptables -A FORWARD -o eth1 -d 10.0.0.0/8 -i eth0 -s 172.20.23.0/24 -j DROP

Génial, sa fonctionne, j’ai pas répondu hier au message car j’ai pas touché à ma maquette, mais c’est cette règle que je recherché à mètre en place.

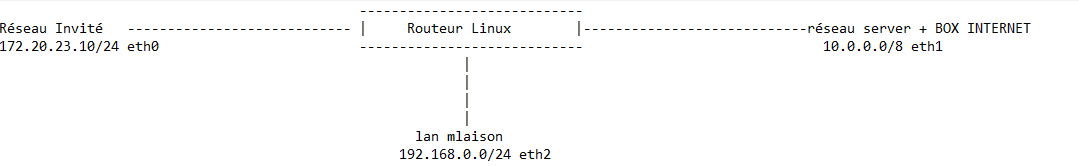

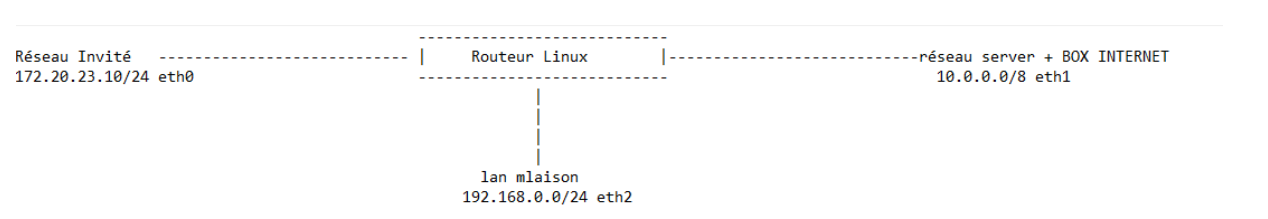

Saurais tu me dire en fonction de mon schéma, les règle la syntaxe des règle IPTABLE pour autoriser uniquement depuis le réseau invité {eth0} d’accédé uniquement à internet (utilisation du port 80, 443 et du DNS} avec le port 10443 qui sert pour une application bien spécifique et interdire tout les autres ?

je voudrais faire en sorte que sa s’applique uniquement sur eth0 en laissant tout passer sur eth2 et eth1

j’ai quasiment pas de règle

root@q4os-desktop:/home/pi# iptables-save

# Generated by iptables-save v1.8.7 on Sat Apr 2 16:08:53 2022

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A FORWARD -s 10.0.0.0/24 -d 172.0.0.0/8 -i eth1 -o eth2 -j DROP

-A FORWARD -s 10.0.0.0/24 -d 172.0.0.0/8 -i eth1 -o eth2 -j ACCEPT

COMMIT

# Completed on Sat Apr 2 16:08:53 2022

root@q4os-desktop:/home/pi#