Bonjour,

J’ai regardé le tunnel IPSec, ça m’a l’air très compliqué.

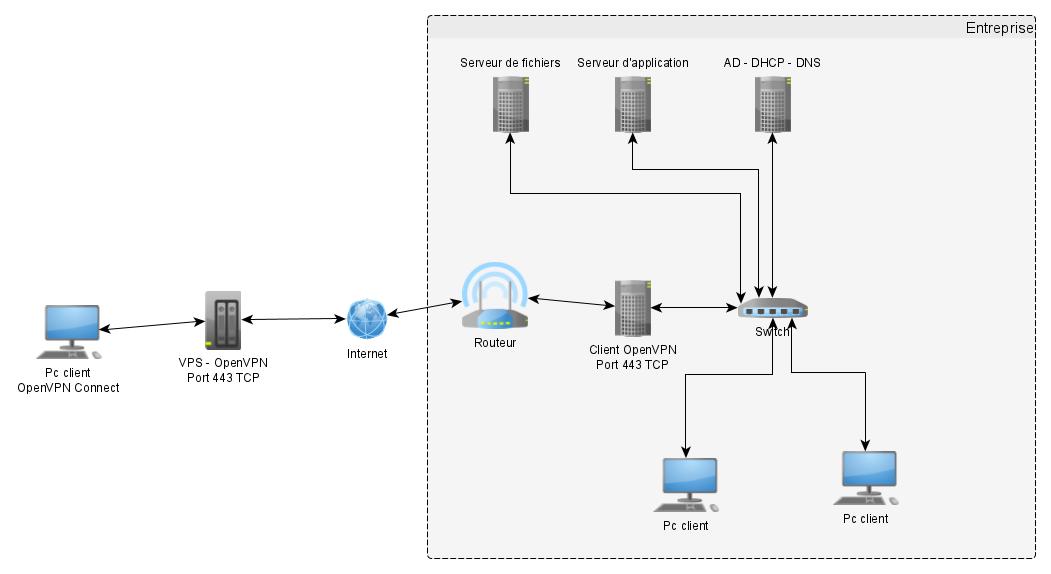

Je me suis dit qu’utiliser la fonction client OpenVPN de pfSense sera plus simple vu que mon OpenVPN fonctionne et que j’ai déjà créé les clefs utilisateurs.

Hé non ! Je n’y arrive pas.

Lorsque j’importe le certificat CA et de la clé j’ai ce message d’erreur :

The following input errors were detected:

The submitted private key does not match the submitted certificate data.

Vu que la clef est optionnelle, je vais continuer sans la renseigner et configurer le client.

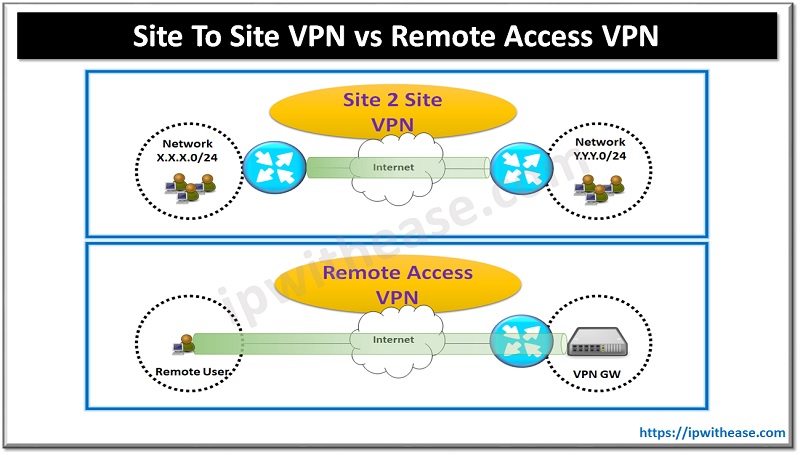

J’ai deux moyens de me connecter à OpenVPN, soit pas un identifiant et mot de passe ou par un .ovpn

Les deux fonctions avec l’application OpenVPN Connect.

Mais sur pfSense je n’y arrive pas !

Je continu à chercher …