Bonjour,

ce fil eszt en lien avec Problème de superblock du à un probleme de taille de filesystem - #10 par Zargos

J’essaye de retrouver la bonne procédure pour ajouter un nouveau volume physique à un LVM over luks.

J’ai la situation suivante:

- Disque dev/nvme0n1 partitionné:

# fdisk -l /dev/nvme0n1

Disque /dev/nvme0n1 : 60 GiB, 64424509440 octets, 125829120 secteurs

Modèle de disque : ORCL-VBOX-NVME-VER12

Unités : secteur de 1 × 512 = 512 octets

Taille de secteur (logique / physique) : 512 octets / 512 octets

taille d'E/S (minimale / optimale) : 512 octets / 512 octets

Type d'étiquette de disque : gpt

Identifiant de disque : 5B1E83D8-C230-4696-B101-0E828D937E7A

Périphérique Début Fin Secteurs Taille Type

/dev/nvme0n1p1 2048 430079 428032 209M Système EFI

/dev/nvme0n1p2 430080 125827071 125396992 59,8G Système de fichiers Linux

avec un disque /dev/sda disponible. Sur ce disque j’ai partitionné avec LVM.

Toutes les partitions/disques sont les suivants:

# lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTS

sda 8:0 0 60G 0 disk

sr0 11:0 1 51M 0 rom

nvme0n1 259:0 0 60G 0 disk

├─nvme0n1p1 259:1 0 209M 0 part /boot/efi

└─nvme0n1p2 259:2 0 59,8G 0 part

└─nvme0n1p2_crypt 254:0 0 59,8G 0 crypt

├─cynv01-swap 254:1 0 2,9G 0 lvm [SWAP]

├─cynv01-boot 254:2 0 244M 0 lvm /boot

├─cynv01-root 254:3 0 15,8G 0 lvm /

├─cynv01-home 254:4 0 6,3G 0 lvm /home

├─cynv01-var 254:5 0 15,8G 0 lvm /var

├─cynv01-var_log 254:6 0 6,3G 0 lvm /var/log

├─cynv01-var_log_audit 254:7 0 6,3G 0 lvm /var/log/audit

├─cynv01-var_tmp 254:8 0 3,1G 0 lvm /var/tmp

└─cynv01-tmp 254:9 0 3,1G 0 lvm /tmp

je veux utiliser le disque /dev/sda pour étendre mes partitions LVM.

Le principe consiste donc a chiffrer mon disque /dev/sda avec les mêmes paramètres que pour /dev/nvme0n1 avec la commande suivante:

cryptsetup luksFormat --pbkdf pbkdf2 --cipher serpent-ecb --hash SHA256 --verify-passphrase /dev/sda

Et j’ai donc:

# lsblk -f

NAME FSTYPE FSVER LABEL UUID FSAVAIL FSUSE% MOUNTPOINTS

sda crypto_LUKS 2 a4ee08cf-70e3-4368-afdb-100f885791c6

sr0 iso9660 Joliet Extension VBox_GAs_7.0.14 2024-01-15-14-48-13-93

nvme0n1

├─nvme0n1p1 vfat FAT32 BC56-0CD7 205,3M 0% /boot/efi

└─nvme0n1p2 crypto_LUKS 2 25e8d929-99ba-4246-89ac-e35ac2062404

└─nvme0n1p2_crypt LVM2_member LVM2 001 tzt0gW-HL68-iX46-sCbo-wrjZ-8a73-k6XoFx

├─cynv01-swap swap 1 59afe3b6-c95e-45c4-b768-879254a75ce4 [SWAP]

├─cynv01-boot ext4 1.0 BOOT c294aec0-ab7b-4756-8a11-d7e2cd73aaa5 134M 33% /boot

├─cynv01-root ext4 1.0 ROOT 94450822-2534-4f18-a5e6-abab0b37f566 8,9G 37% /

├─cynv01-home ext4 1.0 HOME 976b3cfd-c912-4c2b-9f9f-915a90e393b2 5,6G 4% /home

├─cynv01-var ext4 1.0 VAR f5c1530c-5d2f-44f1-bcda-764378c3c130 13,9G 4% /var

├─cynv01-var_log ext4 1.0 LOG d35eb24e-c7dd-463f-b065-4558922b3097 5,8G 1% /var/log

├─cynv01-var_log_audit ext4 1.0 AUDIT 95f6fa23-3be9-44cb-ab7a-2748569b0a19 5,8G 0% /var/log/audit

├─cynv01-var_tmp ext4 1.0 VARTMP 208a3710-5a48-4e51-af6b-6d04e1e081d7 2,8G 0% /var/tmp

└─cynv01-tmp ext4 1.0 TMP dff98304-ab98-4255-b67c-8d85b4235f3e 2,8G 0% /tmp

Dans lequel on voit bien /dev/sda chiffré.

Ensuite je peux ouvrir ce disque chiffré:

cryptsetup luksOpen /dev/sda sda_crypt

et j’ai bien:

# lsblk -f

NAME FSTYPE FSVER LABEL UUID FSAVAIL FSUSE% MOUNTPOINTS

sda crypto_LUKS 2 a4ee08cf-70e3-4368-afdb-100f885791c6

└─sda_crypt

sr0 iso9660 Joliet Extension VBox_GAs_7.0.14 2024-01-15-14-48-13-93

nvme0n1

├─nvme0n1p1 vfat FAT32 BC56-0CD7 205,3M 0% /boot/efi

└─nvme0n1p2 crypto_LUKS 2 25e8d929-99ba-4246-89ac-e35ac2062404

└─nvme0n1p2_crypt LVM2_member LVM2 001 tzt0gW-HL68-iX46-sCbo-wrjZ-8a73-k6XoFx

Je récupère l’UUID du disque /dev/sda pour l’ajouter à /etc/crypttab:

lsblk -f

et dans /etc/crypttab:

# cat /etc/crypttab

nvme0n1p2_crypt UUID=25e8d929-99ba-4246-89ac-e35ac2062404 none luks,discard

sda_crypt UUID=a4ee08cf-70e3-4368-afdb-100f885791c6 none luks,discard

Pour la prise en compte du déchiffrement au démarrage:

update-initramfs -c -k all

Quand je redémarre, le système démarre correctement et j’ai bien les deux disques ouvert déchiffrés:

$ lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTS

sda 8:0 0 60G 0 disk

└─sda_crypt 254:10 0 60G 0 crypt

sr0 11:0 1 51M 0 rom

nvme0n1 259:0 0 60G 0 disk

├─nvme0n1p1 259:1 0 209M 0 part /boot/efi

└─nvme0n1p2 259:2 0 59,8G 0 part

└─nvme0n1p2_crypt 254:0 0 59,8G 0 crypt

├─cynv01-swap 254:1 0 2,9G 0 lvm [SWAP]

├─cynv01-boot 254:2 0 244M 0 lvm /boot

├─cynv01-root 254:3 0 15,8G 0 lvm /

├─cynv01-home 254:4 0 6,3G 0 lvm /home

├─cynv01-var 254:5 0 15,8G 0 lvm /var

├─cynv01-var_log 254:6 0 6,3G 0 lvm /var/log

├─cynv01-var_log_audit 254:7 0 6,3G 0 lvm /var/log/audit

├─cynv01-var_tmp 254:8 0 3,1G 0 lvm /var/tmp

└─cynv01-tmp 254:9 0 3,1G 0 lvm /tmp

Ensuite, j’ajoute /dev/mapper/sda_crypt à mes PV:

# pvcreate /dev/mapper/sda_crypt

Physical volume "/dev/mapper/sda_crypt" successfully created.

root@dsrvtest01:~# pvs

PV VG Fmt Attr PSize PFree

/dev/mapper/nvme0n1p2_crypt cynv01 lvm2 a-- <59,78g 20,00m

/dev/mapper/sda_crypt lvm2 --- 59,98g 59,98g

Puis j’ajoute le PV à mon VG existant:

# vgextend cynv01 /dev/mapper/sda_crypt

Volume group "cynv01" successfully extended

root@dsrvtest01:~# vgs

VG #PV #LV #SN Attr VSize VFree

cynv01 2 9 0 wz--n- <119,76g 60,00g

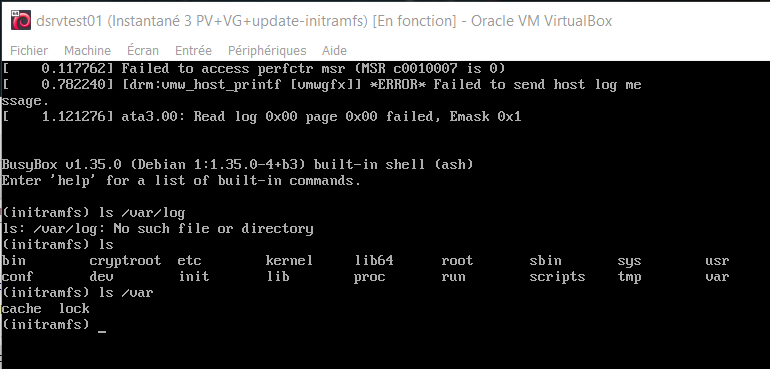

Je redémarre et j’obtiens un joli plantage:

je ne comprends pas ce qui ne marche pas. J’ai essaye avec une deuxième update-initramfs mais ça ne change rien.

Ça ne marche pas non plus si je créé une partition sur sda (/dev/sda1) que formate en chiffré.