Oui aussi je viens de le faire vite fait sur une VM Virtualbox entre mon message precedent et celui-ci (VM non EFI par contre).

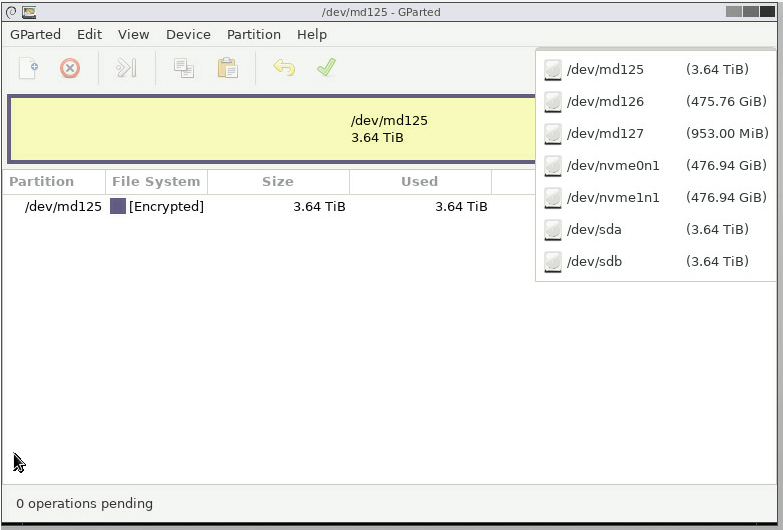

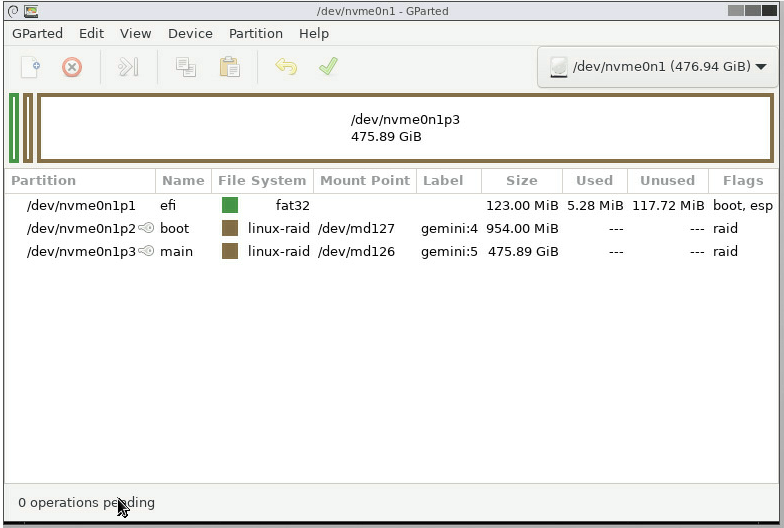

j’ai une machine EFI avec un disque 1To NVME et 1 To SSD qui est en raid et qui tourne très bien depuis au moins un an.

root@dsrvbull01:~# lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT

sda 8:0 0 931,5G 0 disk

├─sda1 8:1 0 285M 0 part

│ └─md0 9:0 0 284,9M 0 raid1 /boot/efi

└─sda2 8:2 0 931,2G 0 part

└─md1 9:1 0 931,1G 0 raid1

├─BULL01VG01-swap 253:0 0 7,4G 0 lvm [SWAP]

├─BULL01VG01-root 253:1 0 23,3G 0 lvm /

├─BULL01VG01-home 253:2 0 4,7G 0 lvm /home

├─BULL01VG01-var 253:3 0 43,3G 0 lvm /var

├─BULL01VG01-tmp 253:4 0 1,9G 0 lvm /tmp

├─BULL01VG01-varlog 253:5 0 14,3G 0 lvm /var/log

├─BULL01VG01-varlogaudit 253:6 0 4,7G 0 lvm /var/log/audit

└─BULL01VG01-vartmp 253:7 0 1,9G 0 lvm /var/tmp

nvme0n1 259:0 0 931,5G 0 disk

├─nvme0n1p1 259:1 0 285M 0 part

│ └─md0 9:0 0 284,9M 0 raid1 /boot/efi

└─nvme0n1p2 259:2 0 931,2G 0 part

└─md1 9:1 0 931,1G 0 raid1

├─BULL01VG01-swap 253:0 0 7,4G 0 lvm [SWAP]

├─BULL01VG01-root 253:1 0 23,3G 0 lvm /

├─BULL01VG01-home 253:2 0 4,7G 0 lvm /home

├─BULL01VG01-var 253:3 0 43,3G 0 lvm /var

├─BULL01VG01-tmp 253:4 0 1,9G 0 lvm /tmp

├─BULL01VG01-varlog 253:5 0 14,3G 0 lvm /var/log

├─BULL01VG01-varlogaudit 253:6 0 4,7G 0 lvm /var/log/audit

└─BULL01VG01-vartmp 253:7 0 1,9G 0 lvm /var/tmp

le temps de digérer

le temps de digérer