Désolé pour la réponse longue comme deux bras

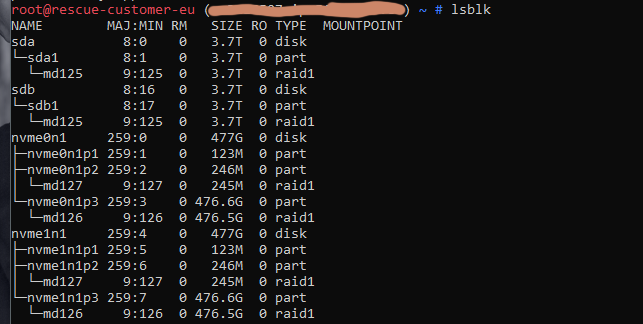

mais dans la foulée j’ai repassé fdisk pour voir s’il existe un /dev/sdc

# fdisk -l

Disk /dev/ram0: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram1: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram2: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram3: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram4: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram5: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram6: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram7: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram8: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram9: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram10: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram11: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram12: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram13: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram14: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disk /dev/ram15: 50 MiB, 52428800 bytes, 102400 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

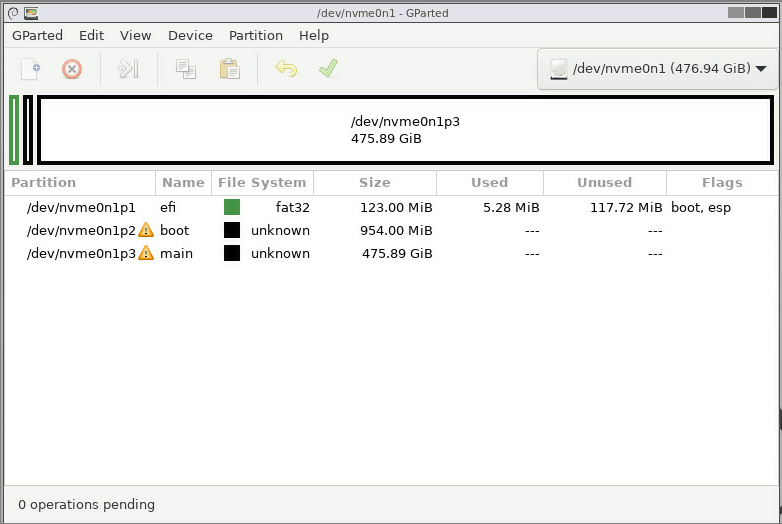

Disk /dev/nvme0n1: 477 GiB, 512110190592 bytes, 1000215216 sectors

Disk model: WDC CL SN720 SDAQNTW-512G-2000

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disklabel type: gpt

Disk identifier: 73EE3B76-683D-4DEC-B5BF-CE096764A346

Device Start End Sectors Size Type

/dev/nvme0n1p1 2048 253951 251904 123M EFI System

/dev/nvme0n1p2 253952 757759 503808 246M Linux RAID

/dev/nvme0n1p3 757760 1000214527 999456768 476.6G Linux RAID

Disk /dev/nvme1n1: 477 GiB, 512110190592 bytes, 1000215216 sectors

Disk model: WDC CL SN720 SDAQNTW-512G-2000

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disklabel type: gpt

Disk identifier: 6D043A9E-DC76-4D82-B564-E4E2C72C0815

Device Start End Sectors Size Type

/dev/nvme1n1p1 2048 253951 251904 123M BIOS boot

/dev/nvme1n1p2 253952 757759 503808 246M Linux RAID

/dev/nvme1n1p3 757760 1000214527 999456768 476.6G Linux RAID

Disk /dev/sdb: 3.7 TiB, 4000787030016 bytes, 7814037168 sectors

Disk model: HGST HUS726T4TAL

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disklabel type: gpt

Disk identifier: 5234FF9D-839C-4F83-BA84-E23046E447D9

Device Start End Sectors Size Type

/dev/sdb1 2048 7814035455 7814033408 3.7T Linux filesystem

Disk /dev/sda: 3.7 TiB, 4000787030016 bytes, 7814037168 sectors

Disk model: HGST HUS726T4TAL

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disklabel type: gpt

Disk identifier: 3BFA4856-282F-46CB-86AC-24FE430214F0

Device Start End Sectors Size Type

/dev/sda1 2048 7814035455 7814033408 3.7T Linux filesystem

Disk /dev/md127: 245 MiB, 256901120 bytes, 501760 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

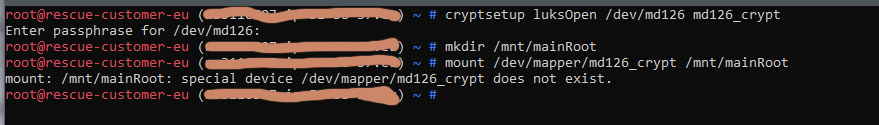

Disk /dev/md126: 476.5 GiB, 511586598912 bytes, 999192576 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disk /dev/md125: 3.7 TiB, 4000649838592 bytes, 7813769216 sectors

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes