J’ai utilisé deux technologies différentes pour mes deux connexions qui sont indépendantes l’une de l’autre :

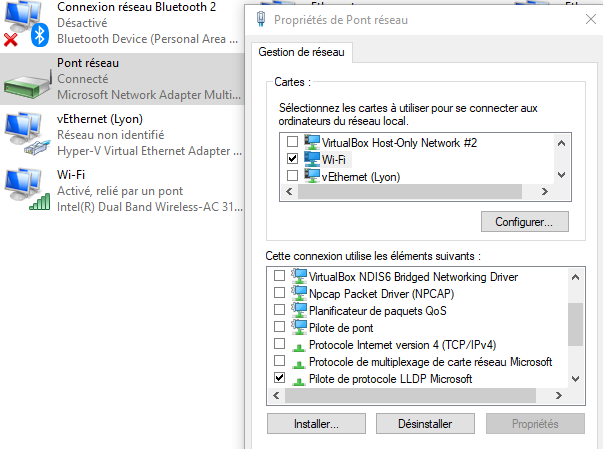

1- Un pont réseau sous configuration réseau de VirualBox en pointant sur mon interface wi-fi (chipset PCI)

Cela donne

Voici un excellent topo :

Gestion réseau sur machine virtuelle.

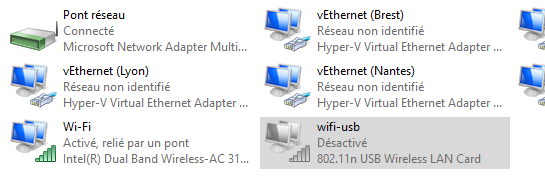

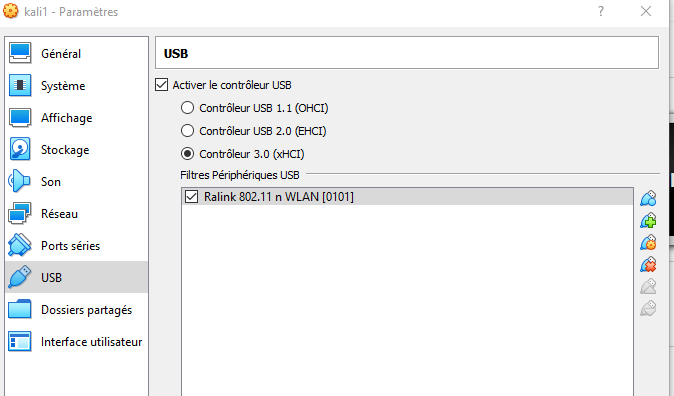

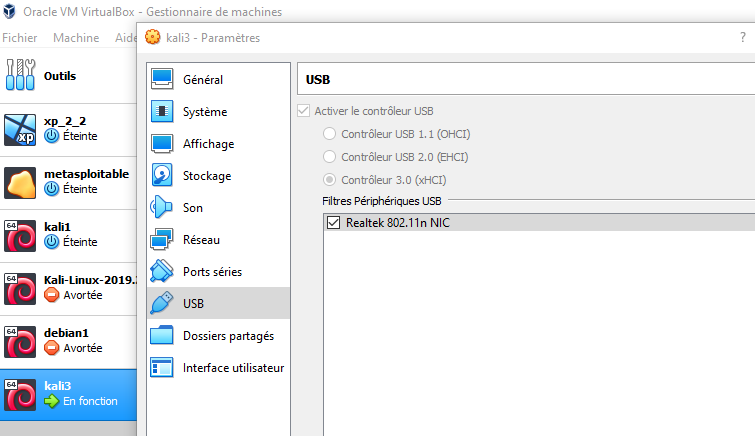

2- Un accès directe sur une clef USB Wifi qui existe bien ; et j’ai paramétré en conséquence Virtualbox en déclarant cette clef USB (chipset Ralink 802.11)

Effectivement ça ne pouvait pas marcher ainsi.

(Je suis passé plusieurs fois dessus sans rien voir)

J’ai donc rectifié :

root@kali1:~# cat /etc/network/interfaces

source /etc/network/interfaces.d/*

auto lo

iface lo inet loopback

auto eth0

allow-hotplug eth0

iface eth0 inet dhcp

auto wlan0

allow-hotplug wlan0

iface wlan0 inet dhcp

root@kali1:~#

Puis j’ai relancé le service « networking » :

root@kali1:~# service networking restart

root@kali1:~#

Cette fois-ci plus d’erreur.

La commande s’est passée correctement.

Mais le reste des problèmes subsistent :

Problème n°1

root@kali1:~# iwconfig wlan0

wlan0 IEEE 802.11 ESSID: "Mon_ssid_WIFI »"

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short long limit:2 RTS thr:off Fragment thr:off

Encryption key: Ma_clef_WPA

Power Management:on

root@kali1:~#

J’ai toujours :

« … Access Point: Not-Associated … »

Problème n°2

root@kali1:~# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 08:00:27:3b:56:19 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.28/24 brd 192.168.1.255 scope global dynamic eth0

valid_lft 85294sec preferred_lft 85294sec

inet6 fe80::a00:27ff:fe3b:5619/64 scope link

valid_lft forever preferred_lft forever

3: wlan0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc mq state DOWN group default qlen 1000

link/ether 00:c0:ca:59:47:bd brd ff:ff:ff:ff:ff:ff

root@kali1:~#

J’ai toujours « …state DOWN… »

Je ne sais pas quoi penser de tout cela.