Bonsoir,

Au travail, nous avions un vieux P4, qui faisait office de serveur web local, proxy et DNS. Il existait avant mon arrivée dans l’établissement. Ce matin, le disque a lâché, le système ne parvient plus à monter les partitions.

Je l’ai donc remplacé par un i3, sous Debian 9, avec serveur web (pour les applications locales), squid3 (pour le proxy) et bind9 (pour utiliser des NDD pour accéder aux applications locales).

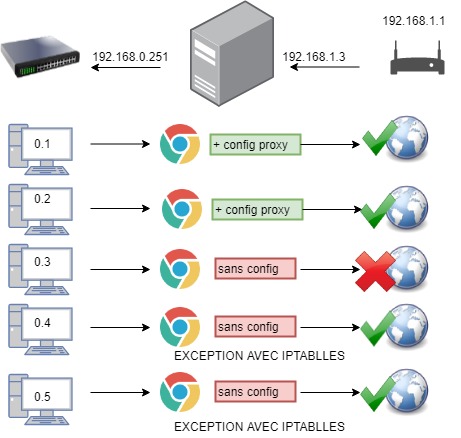

J’avais ufw activé, j’ai ouvert les ports nécessaires, squid3 marche bien, avec un PC teste, il y a accès à internet en configurant le proxy sur le navigateur et pas d’accès en l’enlevant.

Il restait une dernière chose à faire pour que le nouveau serveur soit opérationnel comme l’ancien, ajouter des règles iptables pour laisser quelques adresses IP contourner squid3.

J’ai donc ajouté ceci:

iptables -t nat -A PREROUTING -s adresse_IP -j ACCEPT

Le PC teste est sensé avoir internet sans config proxy sur le navigateur, mais ça ne marche pas.

Remplacer -A par -I (vu sur des forums) n’a rien changé

Sur des pages web ils disent que ça ne marche qu’avec un proxy transparent, or, le vieux P4 n’était pas configuré en mode transparent, et pourtant, on pouvait ajouter des adresses IP locales pour contourner squid.

D’ailleurs je voulais le rendre transparent, et même dans ce cas, le mode transparent ne marche pas, vu sur un tuto:

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 3128

Dans mon cas, j’ai remplacé eth0 par enp1s0, car sous deb9, les interfaces réseaux ont été renommés.

J’ai aussi remplacé le port 80 par 443; puis j’ai désactivé ufw pensant qu’il entrait en conflit avec iptables;

Conclusion, rien n’y fait, les règles iptables ne sont pas pris en compte.

Une idée s’il vous plait?

Merci