Bonsoir à tous,

Je viens vous voir, car depuis quelque temps, je retrouve dans mes logs des choses très étranges, je ne comprends pas tous, j’aimerais donc avoir vos avis …

Avant de vous expliquer, il faut comprendre que suite à un jeu célèbre sur console des gens mauvais joueurs s’en sont prit à mon cousin, et ont menacé de lancer une ddos s’il continuer de jouer, il a pas pris ça au sérieux et pourtant, ils ont trouvé notre ip et lancé une attaque … Confirmation faite également de notre opérateur qu’il s’agissait d’une attaque … Suite à ça ils ont essayaient de brute forcer mon service ssh sans succès.

Tout ça s’est passé fin 2017, je pensais donc qu’ils étaient passé à autre chose depuis longtemps …

Pour en revenir au présent, j’ai téléchargé il y a peu lnav qui m’a permit d’y voir un peu plus clair dans mes logs, j’ai aperçu un peu interloqué que plusieurs adresses avec en source mon ip local avaient comme destination des ip que je ne connais absolument pas, et apparemment des exceptions iptables ajouté pour contourner mon parfeu …

Voici un exemple des lignes en question ->;

Feb 8 18:52:45 kali kernel: [49095.405246] iptables: IN= OUT=wlan0 SRC=192.168.0.34 DST=91.224.149.41 LEN=76 TOS=0x10 PREC=0x00 TTL=64 ID=52441 DF PROTO=UDP SPT=55689 DPT=123 LEN=56

J’ai des dizaines et des dizaines de lignes comme ça toute avec des ip différents biens évidemment un d’entre elle est carrément un nœud de sortie tor …

J’ai beau bloquer les ip en question en ajoutant des règles iptables de nouvelles réapparaissent aussitôt …

Autre chose qui est bizarre, ces ip n’apparaissent dans mes logs que quand j’active mon script iptables qui a était prit sur ce forum --> Règles iptables pour vos applications (pc de bureau)

Je n’accuse bien évidemment pas l’auteur du script, c’est juste que je me demande pourquoi …

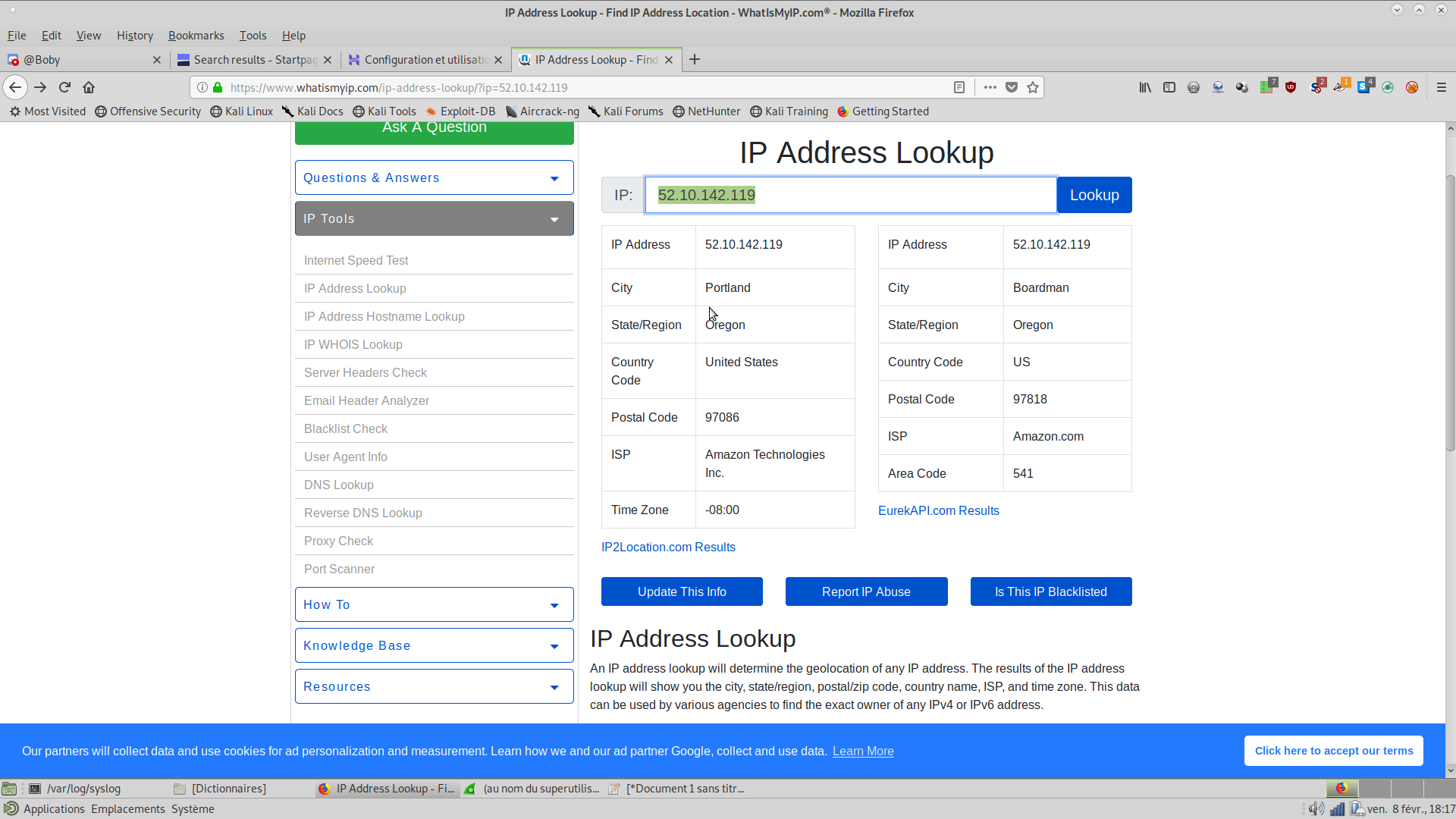

Certaine ip sont juste incompréhensible, elles me renvoient à des ip de chez amazon …

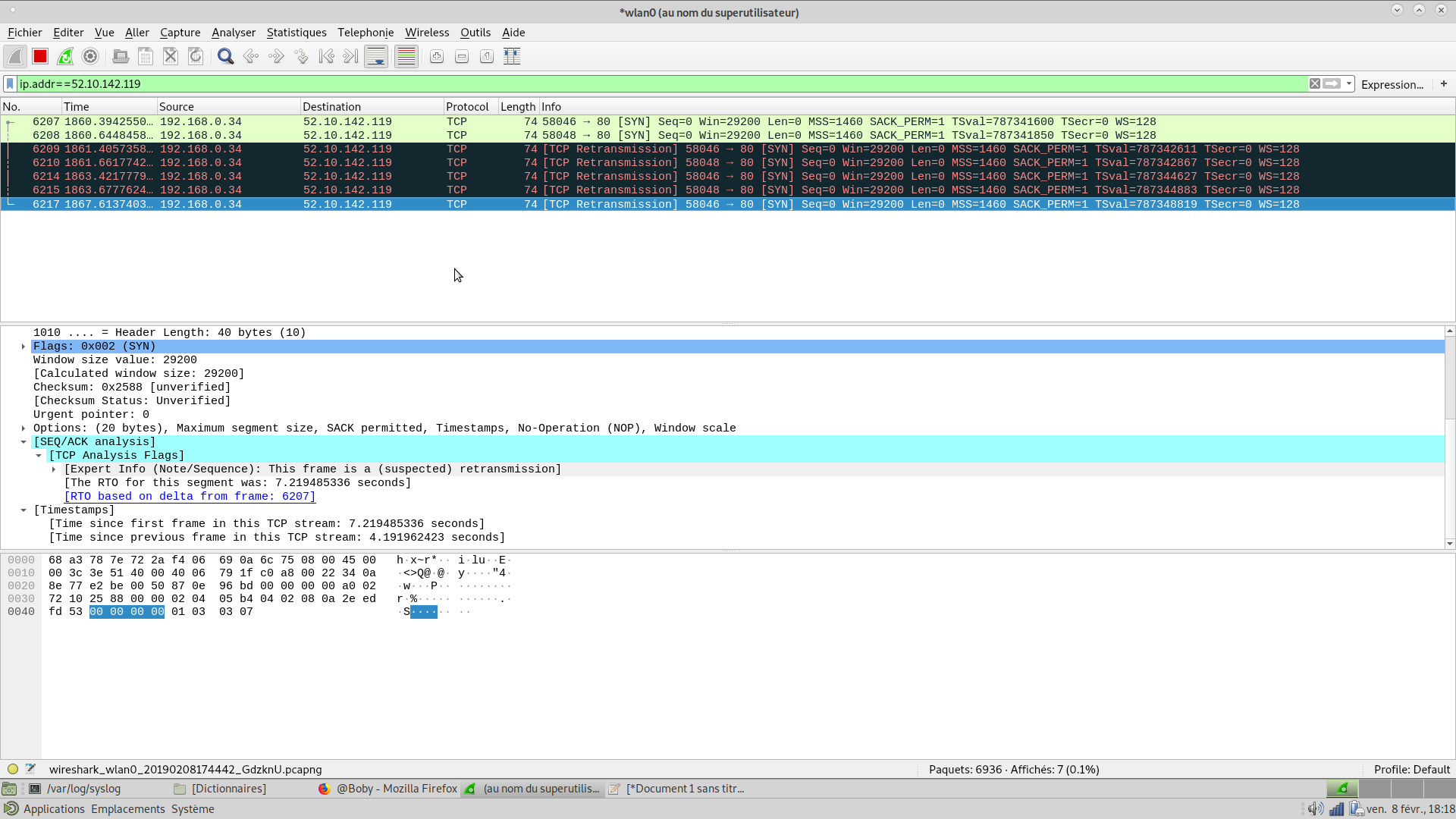

J’ai également activé wireshark sur une des ip inconnu, mais je ne sais pas à quoi correspond "retransmission " ?

Et dernière chose en ce qui concerne le fichier auth.log, j’ai complétement oublié ce que signifie ruser ?

Feb 3 13:29:31 kali polkit-agent-helper-1[24516]: pam_unix(polkit-1:auth): authentication failure; logname= uid=1000 euid=0 tty= ruser=root rhost= user=root

Et pour le suivant, c’est la première fois que je vois logname complété … Habituellement, il n’y a rien du coup idem je ne sais pas à quoi ça correspond

Feb 4 12:46:25 kali login[1758]: pam_unix(login:auth): authentication failure; logname=LOGIN uid=0 euid=0 tty=/dev/tty3 ruser= rhost= user=root

Je vous remercie infiniment d’avance, car ça m’inquiète beaucoup et mes connaissances sont bien modeste pour que je puisse gérer ça tout seul.

puis étant donné que c’est basé sur du debian et qu’en génèral mes questions concerne des spécificitées génèral à l’informatique et non à la distribution j’ai pensé qu’il n’y aurait pas de problèmes …

puis étant donné que c’est basé sur du debian et qu’en génèral mes questions concerne des spécificitées génèral à l’informatique et non à la distribution j’ai pensé qu’il n’y aurait pas de problèmes …