Bonjour,

je me suis créé une PKI à partir de XCA.

J’ai créé un certificat CA auto-signé, puis j’ai créé 3 certificats CA intermédiaires.

A partir d’un de ces certificats intermédiaires, j’ai créé des certificats pour des serveurs web HTTPS.

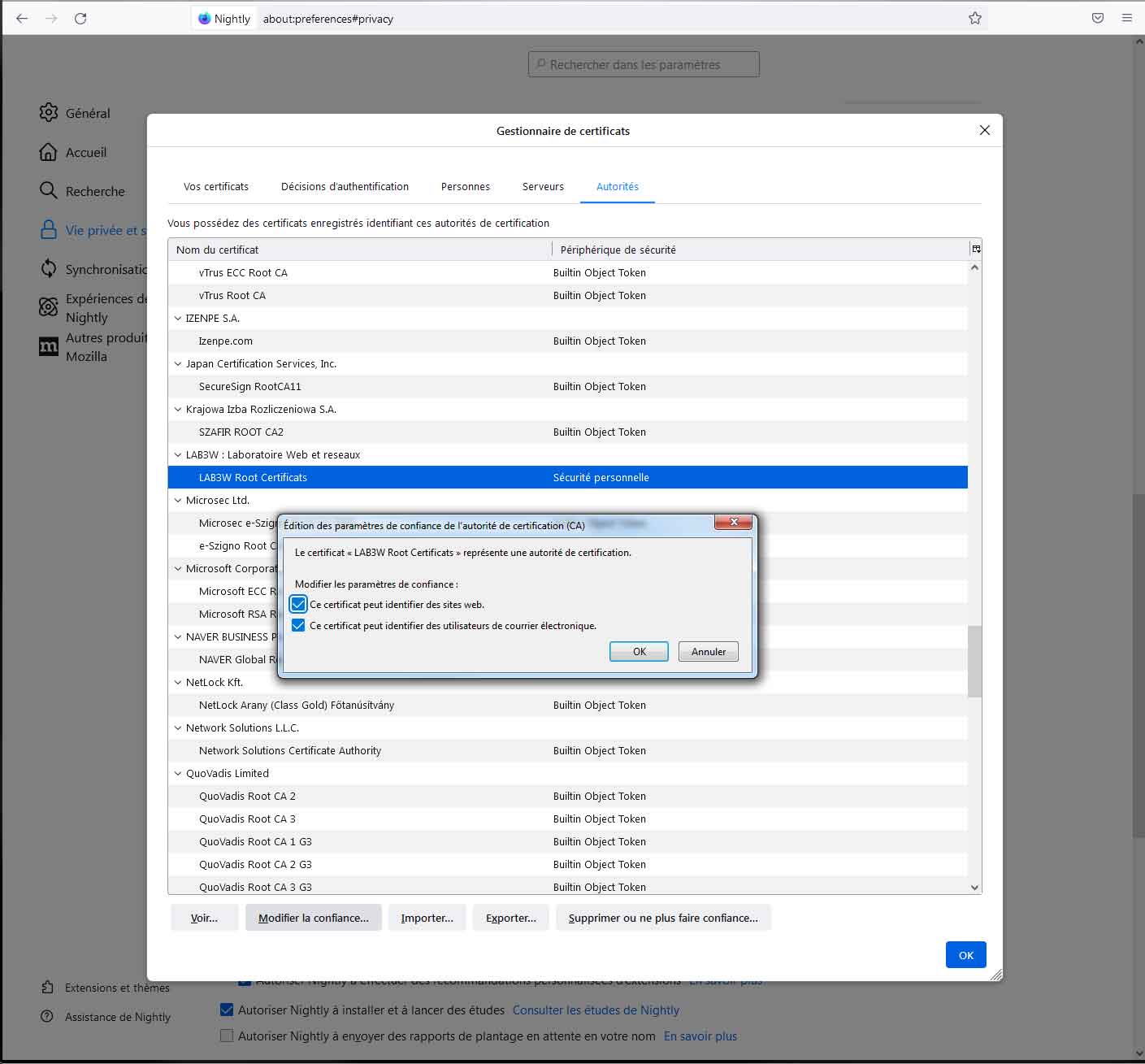

Quand j’intègre mes Sub CA et mon CA dans Firefox sur Debian, j’ai bien le site web qui est reconnu sans erreur. J’ai testé avec deux sites différents sur deux serveurs différents.

mais sur Firefox Windows, ça ne marche pas, j’ai à chaque fois une alerte qui apparait avec l’erreur SEC_ERROR_UNKNOWN_ISSUER.

savez-vous pourquoi ça ne marche pas sur Firefox Windows (v 100.0) alors que ça marche sur Firefox-ESR Debian (v 91.9.0esr )? serait-ce lié à la différence de version?

q’uil faut désactivé - si on a des certificats personnels - FF : Vie privé > Sécurité

q’uil faut désactivé - si on a des certificats personnels - FF : Vie privé > Sécurité