Bonjour  ,

,

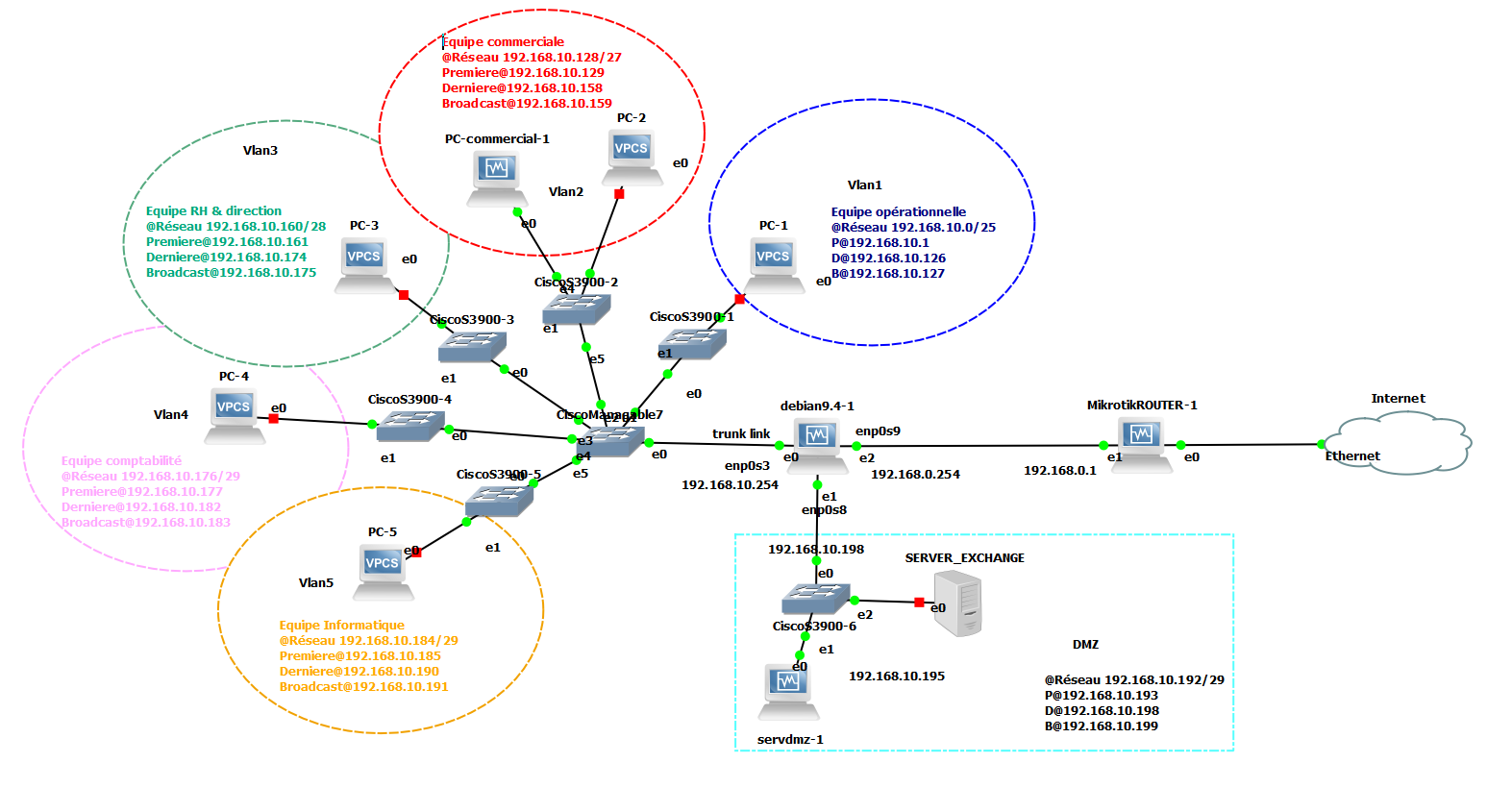

J’ai besoin de votre aide parce que je suis coincé avec mes règles iptables sur mon serveur debian, tout fonctionne bien, sauf pour la navigation sur Internet via n’importe quel explorateur, je ne suis pas en mesure de trouver ce qui ne va pas malgré mes nombreuses recherches sur internet . Voici un schéma de mon infrastructure: LAN DMZ WAN Infra ( voir image)

Tous les ordinateurs de mon VLAN peuvent pinger 8.8.8.8 + google.fr, utiliser ntp, dns dhcp mais ils ne sont pas en mesure de naviguer sur une page Internet sur mozilla ou ice. Quand je mets iptables en Input, forward, et output sur ACCEPTER et vide les règles précédentes, les ordinateurs peuvent à nouveau naviguer sur Internet. Je commence à avoir les cheveux blanc à forcer d’essayer de trouver la solution j’ai besoin d’un regard extérieur, je ne sais pas ce qui ne va pas. J’ai essayé plusieurs changements sur mon iptable mais ne fonctionne pas. Une idée ? Merci infiniment

utput on ACCEPT and flush previous rules the computers can browse internet again. I’m getting with hairs withe, don’t know whats wrong. Have tried several changes on my iptable but not working. ANY idea ?

Infinite thanks in advance,

#!/bin/bash

iptables-restore < /etc/iptables.test.rules

#Add route + posterouting

sudo route add default gw 192.168.0.1

sudo iptables -t nat -A POSTROUTING -o enp0s9 -j ACCEPT

#Previous rules reset

iptables -t filter -F

iptables -t filter -X

#Block all except OUTPUT

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

#Allow local + connection already established

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A OUTPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -t filter -A INPUT -i lo -j ACCEPT

iptables -t filter -A OUTPUT -o lo -j ACCEPT

#Allow ping

iptables -t filter -A INPUT -p icmp -j ACCEPT

iptables -t filter -A OUTPUT -p icmp -j ACCEPT

iptables -t filter -A FORWARD -p icmp -j ACCEPT

#DNS

iptables -t filter -A OUTPUT -p tcp --dport 53 -j ACCEPT

iptables -t filter -A OUTPUT -p udp --dport 53 -j ACCEPT

iptables -t filter -A INPUT -p tcp --dport 53 -j ACCEPT

iptables -t filter -A INPUT -p udp --dport 53 -j ACCEPT

#HTTP and HTTPS

iptables -t filter -A OUTPUT -p tcp --dport 80 -j ACCEPT

iptables -t filter -A OUTPUT -p tcp --dport 443 -j ACCEPT

iptables -t filter -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -t filter -A INPUT -p tcp --dport 443 -j ACCEPT

#DHCP

iptables -A INPUT -i enp0s3 -p tcp --sport 68 --dport 67 -j ACCEPT

iptables -A INPUT -i enp0s3 -p udp --sport 68 --dport 67 -j ACCEPT