vu l’ampleur, réinstalle la machine, c’est préférable. Il va être difficile de tout néttoyer, sans compter que le temps que tu nettoies il peut y avoir une propagation. Et c’est sans compter la possibilité que le hacker responsable s’en aperçoive et prenne d’autres mesures.

OK. Merci

Je peux récupérer mes mp3 ? Et les doc des gosses dans nextcloud, essentiellement des cours . Ou est ce risqué ?

A priori tu devrais pouvoir. met les sur une clef usb, et tu la scanne une fois fini EN UTILISANT UNE MACHINE NON INFECTEE pour le faire.

En tout cas merci beaucoup.

Je vais faire ainsi.

J’ouvrirai sans doute un autre thread pour connaitre des règles à tester pour l’état de santé et la prévention. Surpris de m’être fait hacker et désireux que ça ne se reproduise pas

Merci à tous les contributeurs

le problème ce’st que ta machine ne devrait pas être exposée directement sur internet. Il te faut un reverse proxy ou à minima un haproxy.

Ensuite il fraut un antivirus actif en permanence. Un proxy pour tout ce qui est sortie de cette machine vers internet.

Faire toutes les mises à jour de sécurité nécessaires.

Limiter autant que possible les fonctionnalités ouverte qu’à ce qui est strictement nécessaire.

Je te conseille une fois tout installé de faire un coup de Lynis dessus (utilise la version officielle plutot que le paquet Debian qui a des versions de retard.

J’utilise pourtant yunohost sur cette machine, je pensais que ça suffisait.

Je vais continuer à me documenter…

yunohost est tout en un et prend en compte la sécurité. C’est d’ailleurs un intérêt de l’utiliser. Dés que l’on sort de son fonctionnement, qu’on ajoute des choses à la main, que l’on utilise des applications en dev où de sources non sûres on s’expose, naturellement.

@Zargos as-tu connaissance d’une faiblesse systémique dans yunohost ?

Je n’ai pas souvenir d’avoir fait n’importe quoi avec … Toujours mis à jour régulièrement et peu de service dessus.

Bon je suis en train de changer de machine. Je serai encore plus prudent et croise les doigts ,)

Merci

je n’ai aps cherché; un bon moyen der s’en assurer c’est de faire un pentest avec Lynis et avec greenbone. Ce n’est pas très compliqué et surtout ça permet de s’assurer des vulnérabilités éventuelles.

Mais il ne faut pas aussi oublier que certaines pratique d’utilisateurs sont parfois/souvent la porte ouverte à ce type de situation.

Il n’est pas toujorus pertinent de cumuler beaucoup de fonctionnalités sur une même machine.

Bonsoir

Juste pour dire qu’on pouvait considéré le sujet comme résolu.

Je finis à l’instant l’install d’un yunohost tout propre sur un rasp4.

Je remercie tout le monde de l’aide apportée

Quelqu’un pourrait avoir l’amabilité d’expliquer succinctement l’erreur commise qui a conduit à ce que la machine soit piratée ?

A priori la machine était sur un OS propre et de ce que je comprends l’auteur n’a pas eu d’action clairement dangereuse (genre installer lui-même une application compromise)…

Pour l’instant je n’a pas de machines exposées ailleurs que derrière ma box mais bon je préfère quand même savoir quoi éviter.

difficile de le déterminer sans analyse forensic.

Il suffit d’une vulnérabilité exposée (par exemple en navigant sur des sites web avec une extension non fiable dans le navigateur); avoir cliqué sur un captcha compromis. En gros, toute navigation sur une page compromise peut suffire. L’utilisation d’un mot de passe faible pour les droits, ou un faible coffre de mot de passe (comme celui de firefox).

La liste est très longue de ce qui peut arriver. Ça peut être aussi un virus récupéré dans un fichier téléchargé. Ou une clef usb comprose connectée .

Je ne pense pas c’était un serveur sans X. Juste navidrome et nextcloud.

Je pense qu’on ne le saura jamais.

Et mot de passe fort

ca ne change rien au problème. tu avais de la navigation internet, quelle soit directe ou ou en tache de fond.

Sans compter les ficheirs qui sont déposés par d’autres.

Il suffit d’un poste windows qui partage un dossier par exemple.

C’est impossible à savoir sans une étude approfondie par un spécialiste.

Si tu as isolé la machine, tu peux installer la dernière version de Lynis dessus en utilisant une clef usb. Et tu fait un scan avec pour déterminer des vulnérabilités sur celle-ci.

C’est ce que je voulais faire. J’ai fait plusieurs fois ce travail avec succès sauf dans un cas [remarque: j’ai appris que porter plainte ne change rien excepté pour une éventuelle assurance contre une perte financière due à cela, même si tu livres le nom et la localité du pirate]. C’est pour cela que je voulais mettre ta machine sur surveillance. Je te conseille vraiment de mettre la période des logs d’apache à un an minimum ainsi que d’activer le mod security qui te permet de récupérer les requêtes POST.

Les conseils que je te donnais sur la surveillance des fichiers de ta machine reste valable. Ajoute les fichiers PHP sous nextcloud dans la liste des fichiers à surveiller.

La prochaine fois que ça arrive, fais une sauvegarde complète (l’idéal est bit à bit) du disque, ça permet souvent de retrouver bcp de choses sur l’origine du pbm

Ouais enfin ça ça peut lancer un programme malveillant, mais il n’aura que les droits utilisateurs.

Donc justement sur un Linux c’est pas censé pouvoir infecter la machine.

linux n’est pas complètement sur à 100%. ;Surtout avec l’usage de sudo.

Il: faut arrêter de croire que Linux c’est du 100% fiable. Ce n’est aps le cas.

En plus avec un NextCloud tu as des protocole non fiable potentiellement activés (Samba, NFS 1 et NFS2, cifs, etc…).

Si tu arrive à compromettre une application qui s’exécute avec des droits admin, alors tu gagnes un accès admin.

Il aura les droits de l’élément compromis.

Il y a 3 choses:

- Depot d’un fichier (facultatif mais probable)

- execution du fichier déposé, ou bien d’une commande shell

- escalade de droit vers les droits root

Sur ce dernier point, il faut vérifier les choses suivantes:

Quels sont les processus executés en tant que root?

Y’a-t-il un script qui a été rajouté dans la crontab ou y-a-t-il eu une modification du profile root?

Quels sont les pgms suid root?

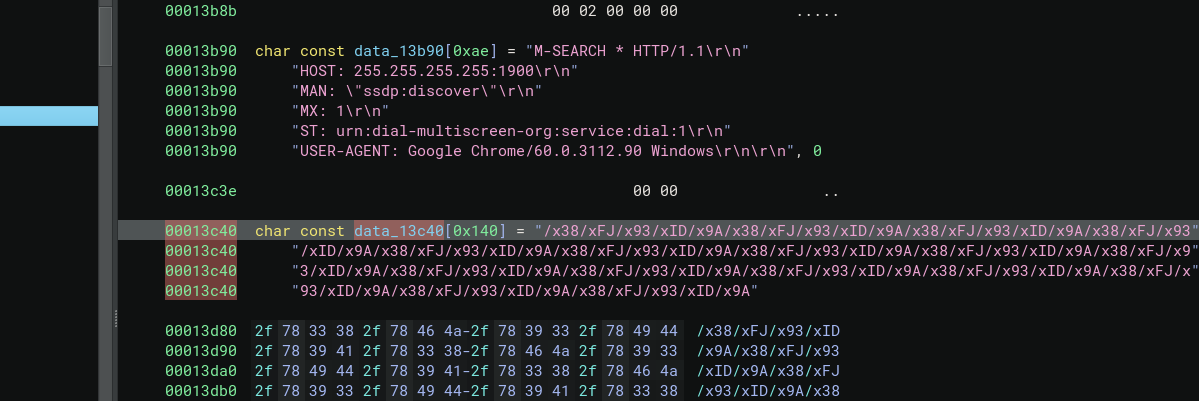

Sinon, il semble que l’attaque viendrait du botnet Netkiller (vues les schema d’attaque dans le pgm arm5), ce >Botnet sévit dans les caméras et autres petits systèmes avec informatique embarquée ce qui explique les codes en Arm et surtout Mips

Pour confirmer ce dernier point, on trouve dans le code

La chaine de caractères fait référence à la CVE-2024-0778

https://www.akamai.com/fr/blog/security-research/netkiller-condi-botnet-exploits-camera

Enfin si tu as des fichiers temporaires bizarres, ils peuvent peut être chiffrés avec la clef et le processus

00011868 if (i_4 == 0)

00011b20 recv(data_1ca80, &var_32, 2, 0x4000)

00011b24 uint32_t i_2 = i_4

00011b24

00011b60 do

00011b2c uint32_t r2_17 = i_2 s>> 0x1f u>> 0x1b

00011b40 char r1_17 = (*"OCxEvDGpReAZxQJqK0UR1yyF9IobL8R4")[((i_2 + r2_17) & 0x1f) - r2_17]

00011b48 char r2_18 = *(i_2 - 0x2e + &var_4)

00011b4c int32_t r12_5 = i_2 - 0x2e

00011b50 i_2 += 1

00011b5c *(r12_5 + &var_4) = r2_18 ^ r1_17

00011b60 while (i_2 != 2)Pour l’envoi de donnée, le chiffrage est identique avec un xor avec la chaine « OCxEvDGpReAZxQJqK0UR1yyF9IobL8R4 »

Ces 2 méthodes de chiffrement sont caractéristiques de Mirai. En fait il est probable que ça soit un script automatique qui a infecté ta machine, si ça se trouve c’est une caméra Wifi, un routeur voire un réfrigérateur connecté (bon ça c’est peu probable) qui a infecté ta machine