Bonsoir

J’ai un orangepi 3B autohébergé. Tourne sous yunohost à jour.

Aujourd’hui je vois plein de choses bizarre sur la racine

root@crust:~# ls /

arm arm.4 arm5.3 arm6.2 arm7.1 bin diskUSB lost+found m68k.3 mips.1 mnt mpsl.3 ppc.1 proc selinux sh4.3 spc.2 sys x86 x86.4 x86_64.3

arm.1 arm5 arm5.4 arm6.3 arm7.2 boot etc m68k m68k.4 mips.2 mpsl mpsl.4 ppc.2 root sh4 sh4.4 spc.3 tmp x86.1 x86_64 x86_64.4

arm.2 arm5.1 arm6 arm6.4 arm7.3 data home m68k.1 media mips.3 mpsl.1 opt ppc.3 run sh4.1 spc spc.4 usr x86.2 x86_64.1

arm.3 arm5.2 arm6.1 arm7 arm7.4 dev lib m68k.2 mips mips.4 mpsl.2 ppc ppc.4 sbin sh4.2 spc.1 srv var x86.3 x86_64.2

Ils datent tous de

ls -l /

...

-rwxrwxrwx 1 root root 44684 19 août 18:08 mpsl

-rw-rw-rw- 1 root root 44684 19 août 18:08 mpsl.1

-rw-rw-rw- 1 root root 44684 20 août 17:05 mpsl.2

-rw-rw-rw- 1 root root 44684 20 août 17:05 mpsl.3

-rw-rw-rw- 1 root root 44684 20 août 17:05 mpsl.4

drwxr-xr-x 4 root root 4096 25 avril 2024 opt

-rwxrwxrwx 1 root root 40268 19 août 18:08 ppc

-rw-rw-rw- 1 root root 40268 19 août 18:08 ppc.1

-rw-rw-rw- 1 root root 40268 20 août 17:05 ppc.2

-rw-rw-rw- 1 root root 40268 20 août 17:05 ppc.3

-rw-rw-rw- 1 root root 40268 20 août 17:05 ppc.4

...

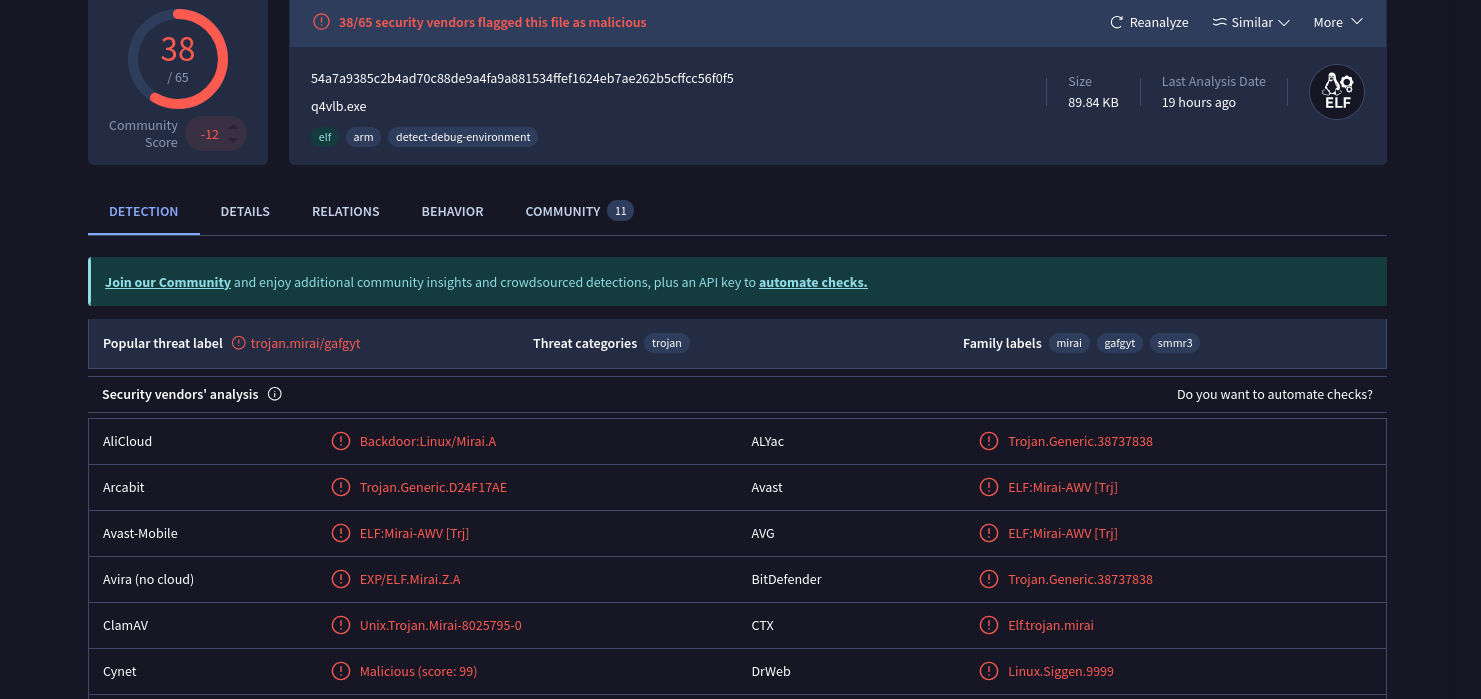

Toutes ces entrées arm mps mips ppc… n’ont rien à faire là à mon avis

ça doit être suite à une mauvaise manipulation (enfin j’espère)

Puis-je les supprimer, pensez vous qu’il faut que je m’inquiète plus que cela ? Ou cela doit il t il être un soucis de PEBKAC

D’avance merci