Bonjour,

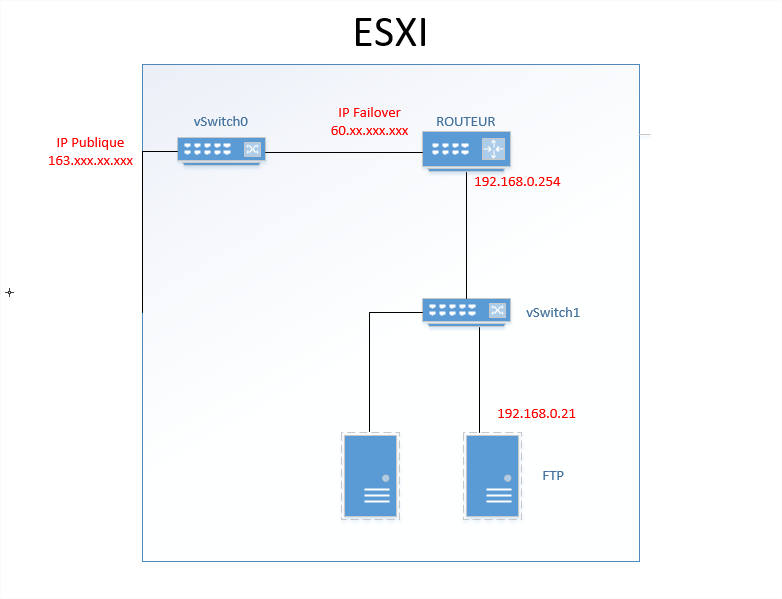

Je loue actuellement une machine chez Online où j’ai installé dessus un ESXi.

J’ai donc mon IP publique rattachée à l’ESXi et une IP Failover que j’ai mise sur une des pattes de mon routeur Debian, l’autre patte réseaude ce routeur étant en 192.168.0.254.

Je virtualise mes machines et j’ai besoin de créer une règle iptable pour mon serveur FTP.

Je précise que mon Routeur ainsi que mon serveur FTP sont sous Debian Jessie 8.6

Voici ma configuration:

IP Failover = eth0

IP publique = eth1

Voici mon script sur le ROUTEUR (prit exemple sur Internet, je sais pas s’il est bon…):

#!/bin/sh

#Vider tables actuelles

iptables -t filter -F

# Vider règles persos

iptables -t filter -X

# Interdire toute connexion in et out

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A OUTPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

# Autoriser loopback

iptables -t filter -A INPUT -i lo -j ACCEPT

iptables -t filter -A OUTPUT -o lo -j ACCEPT

# Activer NAT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

# ICMP

iptables -t filter -A INPUT -p icmp -j ACCEPT

iptables -t filter -A OUTPUT -p icmp -j ACCEPT

###OUVERTURE PORTS####

# SSH IN

iptables -t filter -A INPUT -p tcp --dport 22 -j ACCEPT

# DNS Out_

iptables -t filter -A OUTPUT -p tcp --dport 53 -j ACCEPT

iptables -t filter -A OUTPUT -p udp --dport 53 -j ACCEPT

# NTP Out

iptables -t filter -A OUTPUT -p udp --dport 123 -j ACCEPT

# HTTP+HTTPS out

iptables -t filter -A OUTPUT -p tcp --dport 80 -j ACCEPT

iptables -t filter -A OUTPUT -p tcp --dport 443 -j ACCEPT

# FTP Out

iptables -t filter -A OUTPUT -p tcp --dport 20:21 -j ACCEPT

### Serveur FTP ####_

iptables -A INPUT -p tcp -m tcp --dport 21 -j ACCEPT

# Autoriser NAT

iptables -t nat -I PREROUTING -p tcp -d 60.xx.xxx.xxx "IP FAILOVER" --dport 21 -j DNAT --to 192.168.0.21

iptables -I FORWARD -p tcp -d 192.168.0.21 --dport 21

Et lorsque j’essaye de me connecter à mon FTP via Filezilla, je rentre mon IP failover, user + mdp, port 21 (que j’ai laissé de base sur le serveur FTP bien sur):

Connection interrompue après 20 secondes d’inactivité …

Voilà, je pense que le problème vient de au moment de l’avant dernière ligne, à #AUTORISER NAT… Mais je suis pas sur, je suis débutant. J’ai déjà pas mal galéré pour en arriver jusque là. Merci de votre aide précieuse.

Bonne journée à tous/toutes