Bonjour,

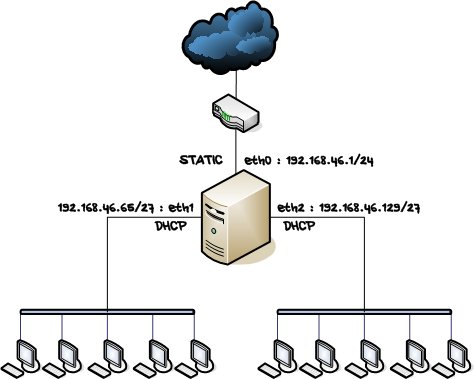

Aurais-t-on le droit de créer le réseau suivant ?

Y aurait-il un problème au niveau du DHCP ? Sinon y a-t-il moyen de spécifier dans dhcp.conf ethx consernée par le sous-réseau ?

Merci d’avance !!!

Bonjour,

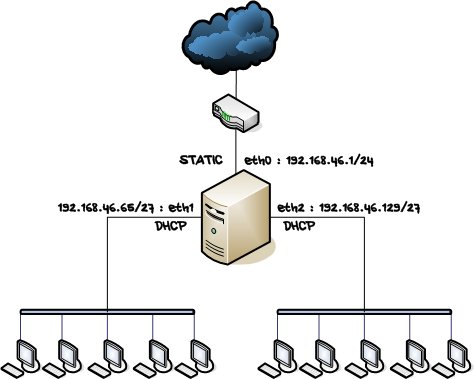

Aurais-t-on le droit de créer le réseau suivant ?

Y aurait-il un problème au niveau du DHCP ? Sinon y a-t-il moyen de spécifier dans dhcp.conf ethx consernée par le sous-réseau ?

Merci d’avance !!!

Je ne suis pas expert réseau mais pour le peu que je connaisse ca m’a l’air tout a fait faisable comme projet il suffit juste de bien configurer tout ça et c’est le plus dur.

Bah je ne trouve pas comment on fait pour différencier deux sous-réseaux pour deux dans dhcp.conf…

Est qu’ill les prend dans l’ordre donné par le fichier /etc/default/dhcp3-server :

[size=92]dhcp3-server :

INTERFACES=“eth1 eth2”[/size]

Du coup lors de cette déclaration de dhcp.conf :

[size=92]subnet 192.168.46.64 255.255.255.224 {

range 192.168.46.65 192.168.46.94

}

subnet 192.168.46.128 255.255.255.224 {

range 192.168.46.129 192.168.46.158

}[/size]

Il sait que le premier ira pour eth1 et le second pour eth2 ?

Non, je pense pas, généralement, lorsque l’on veut qu’un service réagisse différemment suivant l’interface par laquelle il est accédé, il faut faire tourner deux instances de ton service, chacun ayant une configuration différente.

Bah, apparemment si, car je l’ai testé et ça passe sans problème.

eth1 prend --> range 192.168.46.65 192.168.46.94

eth2 prend --> range 192.168.46.129 192.168.46.158

J’aurais dit comme bobX

J’ai paramêtré /etc/network/interfaces en :

eth1 static avec 192.168.5.64/27

et

eth2 static avec 192.168.5.128/27

mais oui, bien sur: le broadcast !

tes paquets dhcp sont, de fait, dispatchés forcément sur la bonne interface.

OK. Compris.

Nouvelle petite question !!!

Si on imagine un troisième parc entre le router(192.168.46.2) et eth0…

Comment faire, avec iptables, pour que les réseaux eth1 et eth2 ne forward que le router ?

Doit-on bloquer toutes les adresses ? Genre :

iptables -A FORWARD -i eth1 -d 192.168.46.2 -j ACCEPT

iptables -A FORWARD -i eth1 -d 192.168.46.3 -j DROP

iptables -A FORWARD -i eth1 -d 192.168.46.4 -j DROP

etc...

echo 1 > /proc/sys/net/ipv4/ip_forward

N’existe-t-il pas un moyen de priver par plage d’IP ?

Merci d’avance !!!

Tu as essayé

C’est peut etre stupide et ca ne fonctionne peut etre pas mais c’est la premiere chose qui me viens a l’esprit ()

Je viens d’essayer et ça bloque tout 192.168.0.0, donc même le router en 192.168.46.2…

alors tu reperce un trou en aceptant en premier ce qui va vers le routeur::

iptables -I FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

Déjà essayé… ca ne passe pas…

Avec dans l’ordre :

iptables -I FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

iptables -A FORWARD -i eth1 -d 192.168.46.3/24 -j DROP

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

iptables -A FORWARD -i eth1 -d 192.168.46.3/24 -j DROP

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

iptables -A FORWARD -j DROP

echo 1 > /proc/sys/net/ipv4/ip_forward

Rien ne fonctionne…

qu’est ce qui ne passe pas ?

comment tu testes ?

Sous Vmware, j’ai ma station linux qui sert de passerelle (le serveur sur le schéma) et trois postes sous windobs en client derrière eth1 (@rx : 192.168.46.64/26)

J’ai aussi une station entre le router et la passerelle (192.168.46.3/24).

La station Linux sert de DHCP et de passerelle vers internet.

Lorsque je mets :

iptables -A FORWARD -i eth1 -d 192.168.42.2 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Depuis l’un des postes sous windobs je peux pinger :

192.168.46.2, 192.168.46.3, google.fr.

Mais dès que je veux restreintre (une des trois solutions du post précédent) je ne ping plus rien…

[quote=“Badaboumpanpan”]Déjà essayé… ca ne passe pas…

Avec dans l’ordre :

iptables -I FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

iptables -A FORWARD -i eth1 -d 192.168.46.3/24 -j DROP

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

iptables -A FORWARD -i eth1 -d 192.168.46.3/24 -j DROP

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

iptables -A FORWARD -j DROP

echo 1 > /proc/sys/net/ipv4/ip_forward

Rien ne fonctionne…[/quote]

Tu peux m’expliquer ce que tu crois faire avec ces régles? Je vois vraiment pas ce que ça veut dire 192.168.46.2/32

Au pire, pour ce que tu veux faire, je mettrais une régle qui laisse passer vers 192.168.42.2 puis une régle qui bloque le réseau 192.168.42.0/24

iptables -A FORWARD -i eth1 -d 192.168.46.2 -j ACCEPT

iptables -A FORWARD -i eth1 -d 192.168.46.0/24 -j DROP

On ne met jamais de masque de réseau lorsque l’adresse correspond à un hôte, ça ne veut rien dire !

“ce que ça veut dire 192.168.46.2/32”

=192.168.46.2

=192.168.46.2/255.255.255.255

"On ne met jamais de masque de réseau lorsque l’adresse correspond à un hôte, ça ne veut rien dire !"

Un réseau d’une seule machine ?

C’est de moi que ca vient.

Pardonnes moi mais ca avait un sens pour moi… Si ca ne marche pas, je ne m’en suis même pas aperçu…

Sinon, ce que tu proposes n’est pas trés différent au final de

iptables -I FORWARD -i eth1 -d 192.168.46.2/32 -j ACCEPT

iptables -A FORWARD -i eth1 -d 192.168.46.3/24 -j DROP

à part ce petit /32…

Et ca n’a pas fonctionné pour Badaboumpanpan.

Mouais, sauf qu’un réseau avec une seule IP ça n’a pas beaucoup de sens, puisqu’un réseau posséde toujours au moins deux IP : l’IP du réseau et l’P de broadcast.

En général, on associe une adresse de réseau avec un netmask, hors 192.168.46.3 n’est pas une adresse de réseau, et je me demande bien comment iptables interpréte 192.168.46.3/24, alors 192.168.46.0/24 ça représente toutes les adresses entre 192.168.46.1 et 192.168.46.255 et ça j’en suis sûr

Merci à vous deux !!!

Voici comment j’ai débrouillé l’affaire :

iptables -P FORWARD DROP

iptables -A FORWARD -i eth1 -o eth0 -d 192.168.46.2 -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -s 192.168.46.2 -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -d 192.168.46.0/24 -j DROP

iptables -A FORWARD -i eth0 -o eth1 -s 192.168.46.0/24 -j DROP

iptables -A FORWARD -i eth1 -o eth0 -d 0.0.0.0/0 -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -s 0.0.0.0/0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Du coup je bloque l’accès au réseau 192.168.46.0/24 à l’exception de 192.168.46.2 et d’Intrenet !!!

Merci beaucoup !!!

PS en testant avec 192.168.46.2/24, cela fonctionne de la même facon.

En 255.255.255.0, le dernier octet de l’adresse IP reste libre. Par contre en 192.168.46.2/32, l’adresse reste figée en 192.168.46.2 puisque tous les octets sont bloqués. (testé avec deux machines en arrière de la passerelle en 192.168.46.2 et 192.168.46.4)

T’as pas de régle pour le suivi de connexion au début de ta chaîne FORWARD? ça t’éviterait d’avoir à créer des rêgles pour l’aller et des rêgles pour le retour.