Bonjour , je suis un nouveaux dans la famille debian

Mon projet et de configurer mon rpi 3 en passerelle vpn

_______________pc + décodeur etc.....

|

|

(LIVEBOX)——eth0———(rpi vpn tun0 )——eth1—— (_pc_)

A présent j’ai réussi à partager la connections de mon rpi avec mon pc

J’ai installer NordVPN mais je n’arrive nullement à partagé mon vpn avec mon lan

Je perd la connections immédiatement une fois le vpn lancer

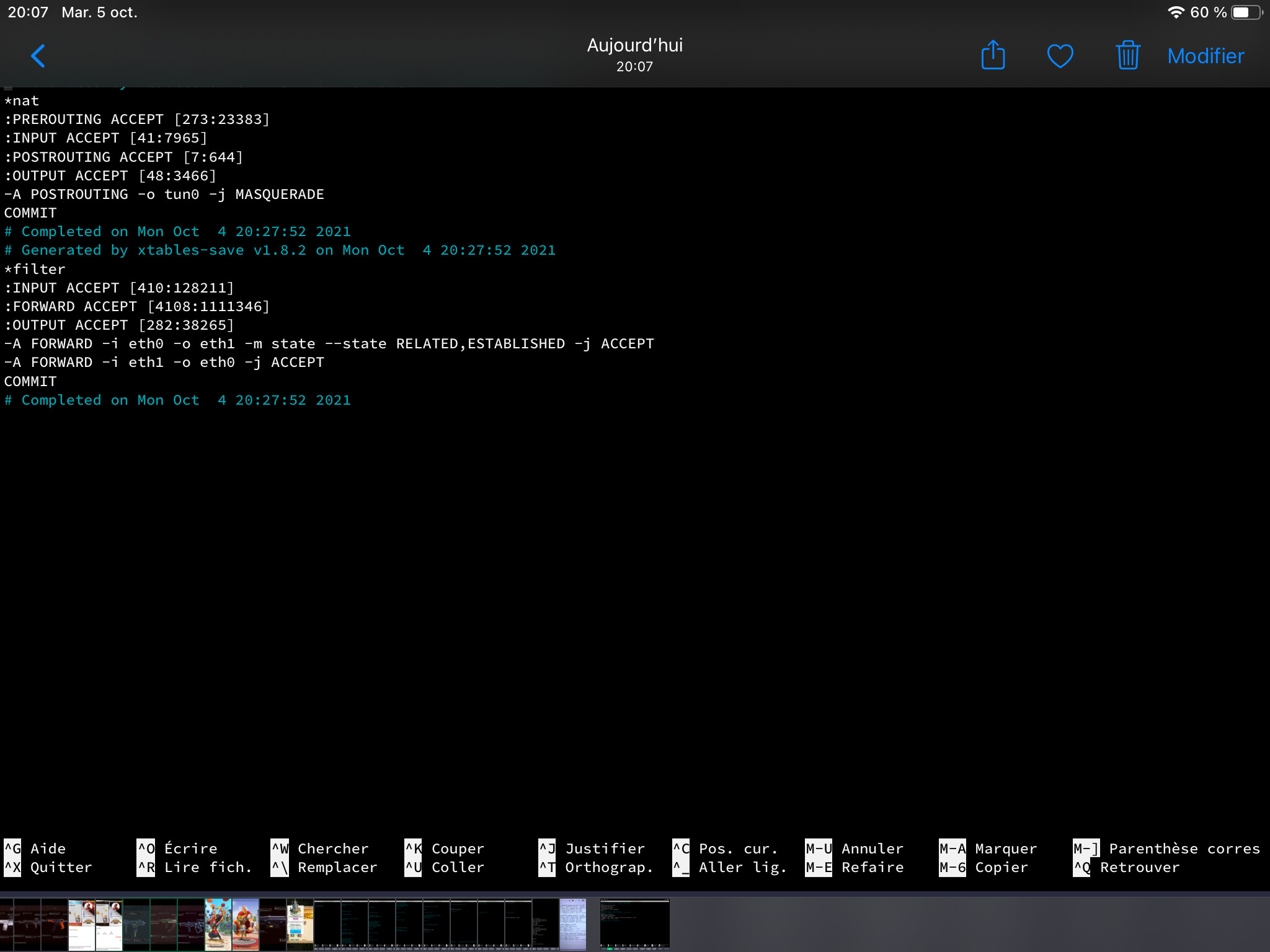

Est ce un problème de configuration sur mon iptables ?

Ou il y a d’autre chose que j ai zapper ?

Fichier de configuration iptables

Je reste à votre disposition pour plus d infos je n’est malheureusement pu poster qu’une image je suis nouveaux

iptables est complexe à comprendre

iptables est complexe à comprendre

de mon retour if config à savoir que j ai passer en ip static pour les deux eth0 (étant mon wan ) et eth1 étant mon lan

de mon retour if config à savoir que j ai passer en ip static pour les deux eth0 (étant mon wan ) et eth1 étant mon lan merci encore

merci encore