Bonjour,

Je débute depuis quelques mois car j’ai du installer des VPN.

Au final j’en ai installé un (pas cher) chez BlueVPS.

Il est sous debian 9, et openvpn fonctionne nickel.

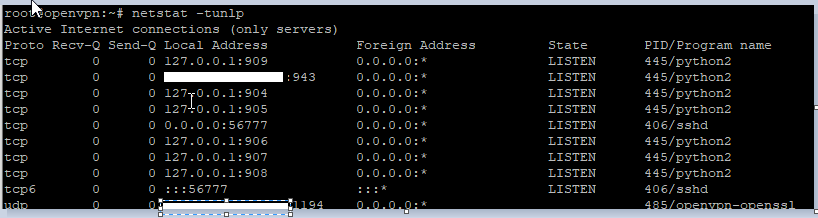

Par contre si je fais un test firewall, le port de connexion 943 reste ouvert.

Pour protéger le port SSH, j’ai donc installer fail2ban.

Voici le script :

----------------------------------------------------

[DEFAULT]

ignoreip = 127.0.0.1/8 (ainsi que mes IP)

findtime = 3600

bantime = 864000

maxretry = 5

[sshd]

enabled = true

port = 22

filter = sshd

logpath = /var/log/fail2ban.log

maxretry = 5

---------------------------------------------------------

La question est, puisque le port reste ouvert, puis-je rajouter quelques lignes pour protéger le port 943 ?

Merci à tous de votre aide

JC