Bonjour,

je sais qu’il y a plein de sujet sur ce probleme mais butant dessus depuis 3 jours, malgré les heures passé sur les différentes discussions sur ce forum, je viens quémander de l’aide.

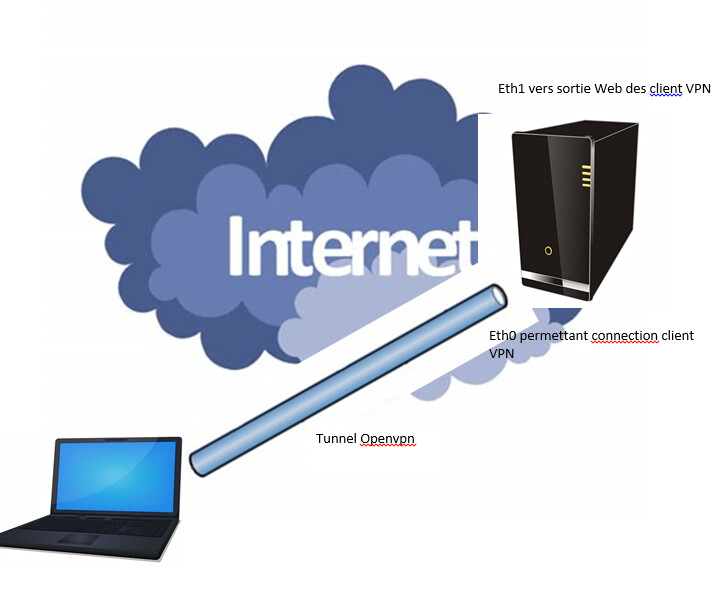

j’ai un serveur OPENVPN / WIREGUARD qui a deux pattes.

ce serveur est sur Internet.

Eth0 : autorise le ssh et l’openvpn

eth1 : est ma sortie internet de mon vpn. je voudrais que les clients VPN n’est pas de restriction sur internet.

la partie VPN monte parfaitement bien, c’est la partie routage proprement parler qui me pose problème. je suis sur que c’est juste un petit details, mais je ne vois pas où je me plante.

voici les lignes l’iptable :

iptables -F

iptables -X

iptables -F -t nat

iptables -X -t nat

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

iptables -A INPUT -i eth0 -p tcp -m tcp --dport 1194 -j ACCEPT

iptables -A OUTPUT -o eth0 -p tcp -m tcp --sport 1194 -j ACCEPT

iptables -A INPUT -i eth0 -p tcp -m tcp --sport 22 -j ACCEPT

iptables -A INPUT -i eth0 -p tcp -m tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -o eth0 -p tcp -m tcp --sport 22 -j ACCEPT

iptables -A OUTPUT -o eth0 -p tcp -m tcp --dport 22 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth1 -j MASQUERADE

je vous remercie d’avance de votre aide.

Je me penche sur nftable pour faire la même chose, mais c’est encore un autre sujet… lol