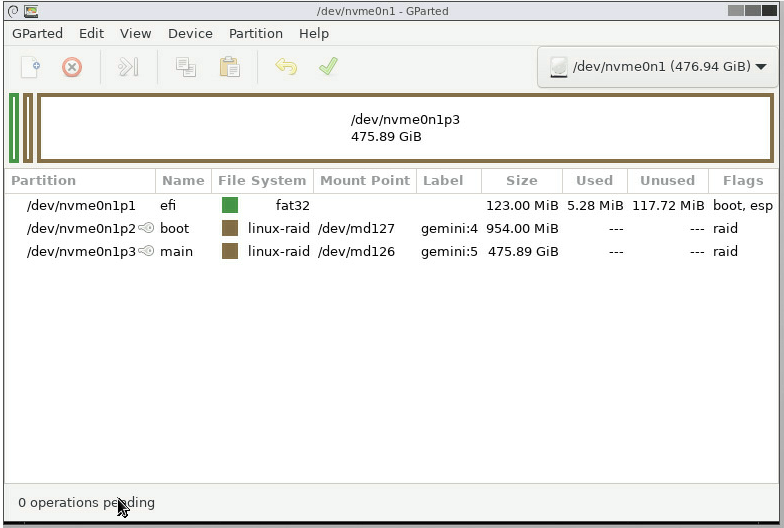

En effet au multiples essais je suis passé du mainRoot à md126_crypt et pas mis la bonne « capture »

Mon oeil non aguerri n’y voyant aucune gêne

désolé

merci de ta patience

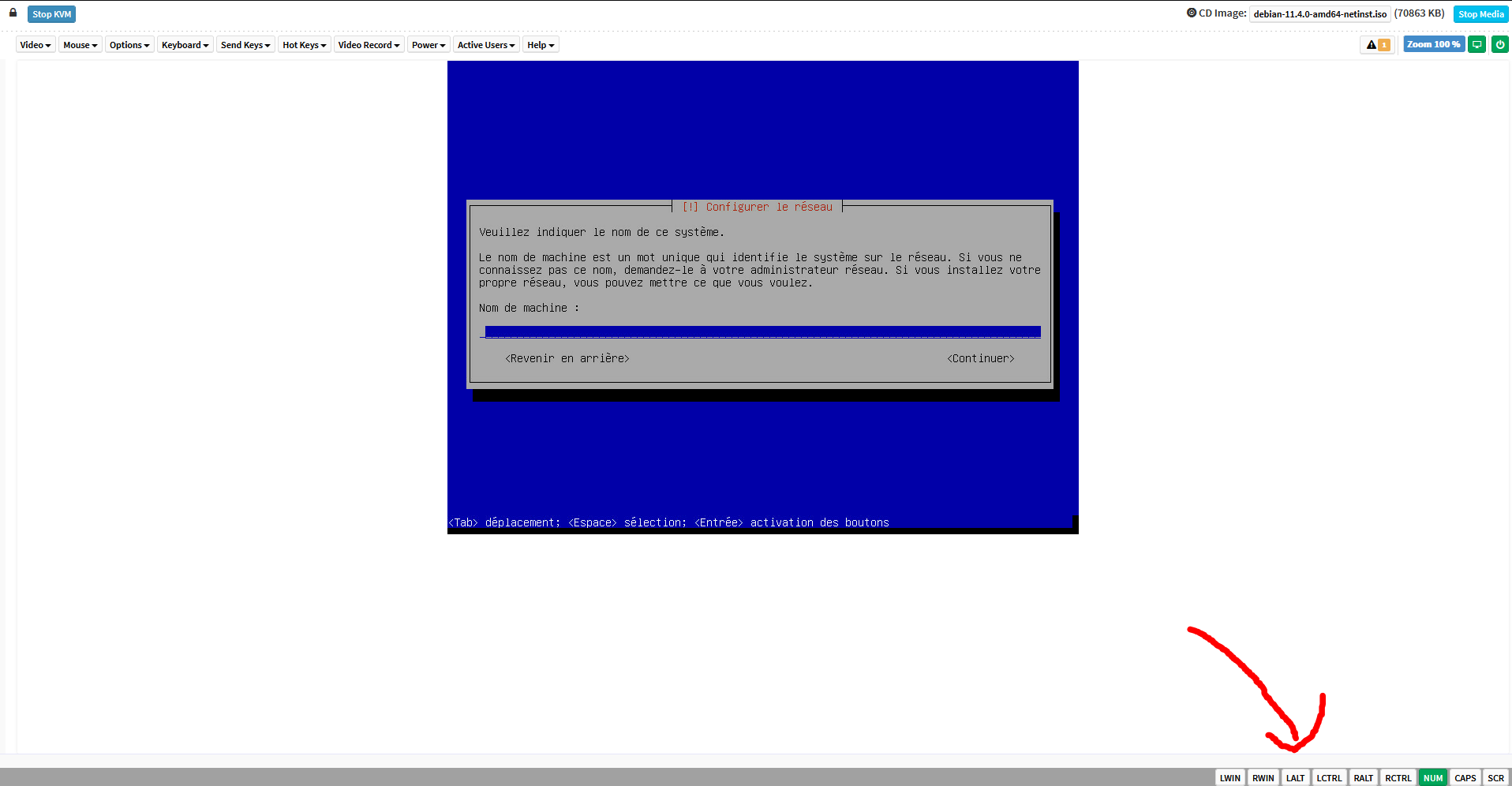

Dans l’intervalle et la précipitation j’ai relancé l’installation avec /boot chiffré et coller 1Go d’espace, heureusement que ton conseil ne tendait pas au 2Go…

J’étais tombé sur la page que tu mets en référence qui m’a effrayée

j’ai aussi lu rapidement https://www.blakehartshorn.com/installing-debian-on-existing-encrypted-lvm/

Qui si j’ai bien compris permet de chiffrer /boot post install

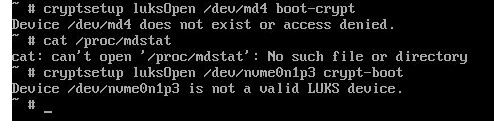

Je n’ai pas le choix car j’ai tenté la réinstall full chiffrée et me retrouve devant la console grub et ne sait pas encore comment on boot dans ce cas de figure.

Pour le reste des commandes que tu me suggères quand j’aurais abouti à une installation fonctionnelle, je regarderai car j’ai besoin de pouvoir être sûr de pouvoir accéder à mes partitions depuis une rescue avant d’y coller touts les données de ma vie

Encore merci

edit: https://www.blakehartshorn.com/installing-debian-on-existing-encrypted-lvm/ implique pouvoir accéder à un seconde console ce que IPMI ne permet apparement pas.

le temps de digérer

le temps de digérer