pas sur que ça marche avec des disques chiffrés.

Si si, je suis repassé sur Gnome :

shnoulle@isis-debian:~$ cat /etc/fstab

# /etc/fstab: static file system information.

#

# Use 'blkid' to print the universally unique identifier for a

# device; this may be used with UUID= as a more robust way to name devices

# that works even if disks are added and removed. See fstab(5).

#

# systemd generates mount units based on this file, see systemd.mount(5).

# Please run 'systemctl daemon-reload' after making changes here.

#

# <file system> <mount point> <type> <options> <dump> <pass>

/dev/mapper/isis--debian--vg-root / ext4 errors=remount-ro 0 1

# /boot was on /dev/sdb1 during installation

UUID=948242b8-496b-402e-8489-87050bb50501 /boot ext4 defaults 0 2

/dev/mapper/isis--debian--vg-swap_1 none swap sw 0 0

/dev/mapper/luks-9e67e412-b4e8-4818-826e-3e6a14ccfef2 /media/shnoulle/data ext4 defaults 0 2

shnoulle@isis-debian:~$ mount

sysfs on /sys type sysfs (rw,nosuid,nodev,noexec,relatime)

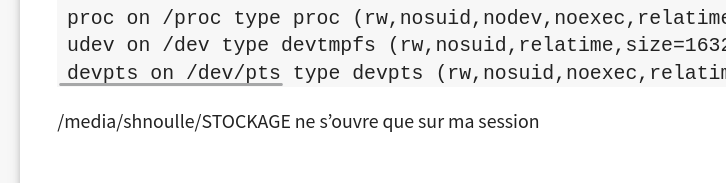

proc on /proc type proc (rw,nosuid,nodev,noexec,relatime)

udev on /dev type devtmpfs (rw,nosuid,relatime,size=16326012k,nr_inodes=4081503,mode=755,inode64)

devpts on /dev/pts type devpts (rw,nosuid,noexec,relatime,gid=5,mode=600,ptmxmode=000)

tmpfs on /run type tmpfs (rw,nosuid,nodev,noexec,relatime,size=3273356k,mode=755,inode64)

/dev/mapper/isis--debian--vg-root on / type ext4 (rw,relatime,errors=remount-ro)

securityfs on /sys/kernel/security type securityfs (rw,nosuid,nodev,noexec,relatime)

tmpfs on /dev/shm type tmpfs (rw,nosuid,nodev,inode64)

cgroup2 on /sys/fs/cgroup type cgroup2 (rw,nosuid,nodev,noexec,relatime,nsdelegate,memory_recursiveprot)

pstore on /sys/fs/pstore type pstore (rw,nosuid,nodev,noexec,relatime)

bpf on /sys/fs/bpf type bpf (rw,nosuid,nodev,noexec,relatime,mode=700)

systemd-1 on /proc/sys/fs/binfmt_misc type autofs (rw,relatime,fd=40,pgrp=1,timeout=0,minproto=5,maxproto=5,direct,pipe_ino=564)

debugfs on /sys/kernel/debug type debugfs (rw,nosuid,nodev,noexec,relatime)

hugetlbfs on /dev/hugepages type hugetlbfs (rw,nosuid,nodev,relatime,pagesize=2M)

mqueue on /dev/mqueue type mqueue (rw,nosuid,nodev,noexec,relatime)

tmpfs on /run/lock type tmpfs (rw,nosuid,nodev,noexec,relatime,size=5120k,inode64)

tracefs on /sys/kernel/tracing type tracefs (rw,nosuid,nodev,noexec,relatime)

tmpfs on /run/credentials/systemd-journald.service type tmpfs (ro,nosuid,nodev,noexec,relatime,nosymfollow,size=1024k,nr_inodes=1024,mode=700,inode64,noswap)

fusectl on /sys/fs/fuse/connections type fusectl (rw,nosuid,nodev,noexec,relatime)

configfs on /sys/kernel/config type configfs (rw,nosuid,nodev,noexec,relatime)

tmpfs on /run/credentials/systemd-cryptsetup@luks\x2d9e67e412\x2db4e8\x2d4818\x2d826e\x2d3e6a14ccfef2.service type tmpfs (ro,nosuid,nodev,noexec,relatime,nosymfollow,size=1024k,nr_inodes=1024,mode=700,inode64,noswap)

tmpfs on /run/credentials/systemd-cryptsetup@sdb5_crypt.service type tmpfs (ro,nosuid,nodev,noexec,relatime,nosymfollow,size=1024k,nr_inodes=1024,mode=700,inode64,noswap)

tmpfs on /tmp type tmpfs (rw,nosuid,nodev,size=16366780k,nr_inodes=1048576,inode64)

/dev/sdb1 on /boot type ext4 (rw,relatime)

/dev/mapper/luks-9e67e412-b4e8-4818-826e-3e6a14ccfef2 on /media/shnoulle/data type ext4 (rw,relatime)

binfmt_misc on /proc/sys/fs/binfmt_misc type binfmt_misc (rw,nosuid,nodev,noexec,relatime)

tmpfs on /run/user/1000 type tmpfs (rw,nosuid,nodev,relatime,size=3273352k,nr_inodes=818338,mode=700,uid=1000,gid=1000,inode64)

gvfsd-fuse on /run/user/1000/gvfs type fuse.gvfsd-fuse (rw,nosuid,nodev,relatime,user_id=1000,group_id=1000)

portal on /run/user/1000/doc type fuse.portal (rw,nosuid,nodev,relatime,user_id=1000,group_id=1000)

/dev/mapper/luks-a5504796-c7c0-408c-b92f-369b6d61d69b on /media/shnoulle/STOCKAGE type ext4 (rw,nosuid,nodev,relatime,errors=remount-ro,uhelper=udisks2)

kio-fuse on /run/user/1000/kio-fuse-zUOUli type fuse.kio-fuse (rw,nosuid,nodev,relatime,user_id=1000,group_id=1000)

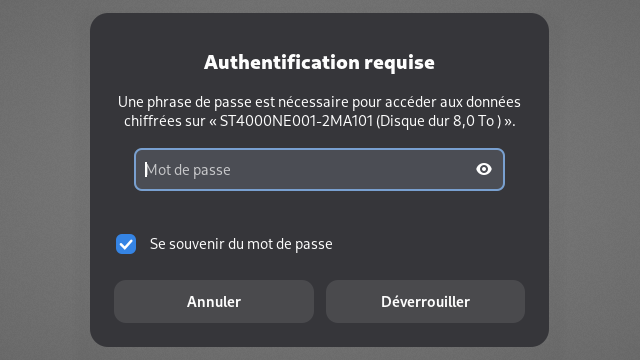

/media/shnoulle/STOCKAGE ne s’ouvre que sur ma session