Bonjour,

Comme tout les administrateurs le savent, chez nos hébergeurs de serveurs dédiés nous ne pouvons pas gérer le reverse de l’adresse IPv4 depuis un serveurs DNS interne à la machine.

Cela pause problème :

- pour le reverse DNS de l’IPv4 (on ne peut qu’assigner un seul nom de serveur (d’IPv4), via l’interface de gestion).

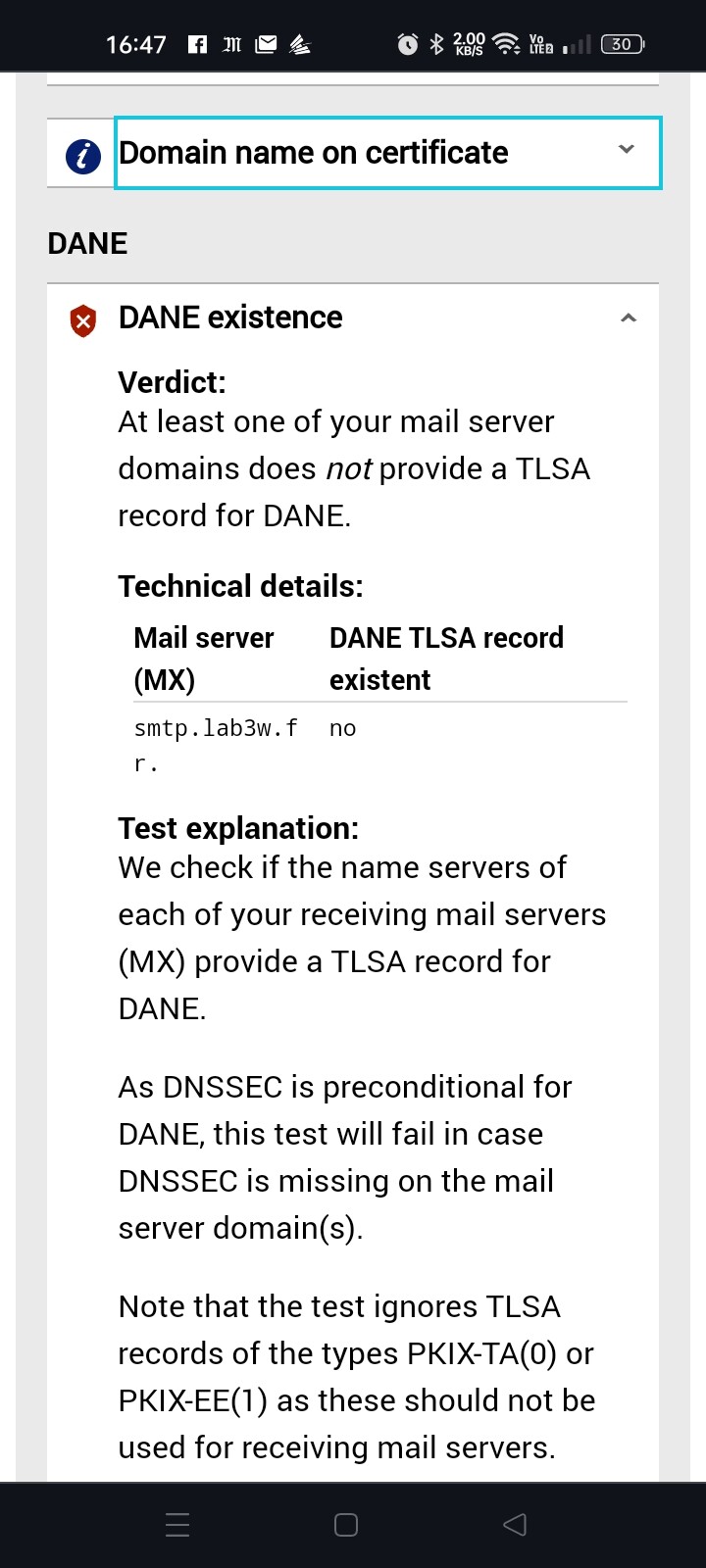

- pour l’association DANE entre le nom de domaine et le certificat TLS - J’ai un doute, justement la dessus.

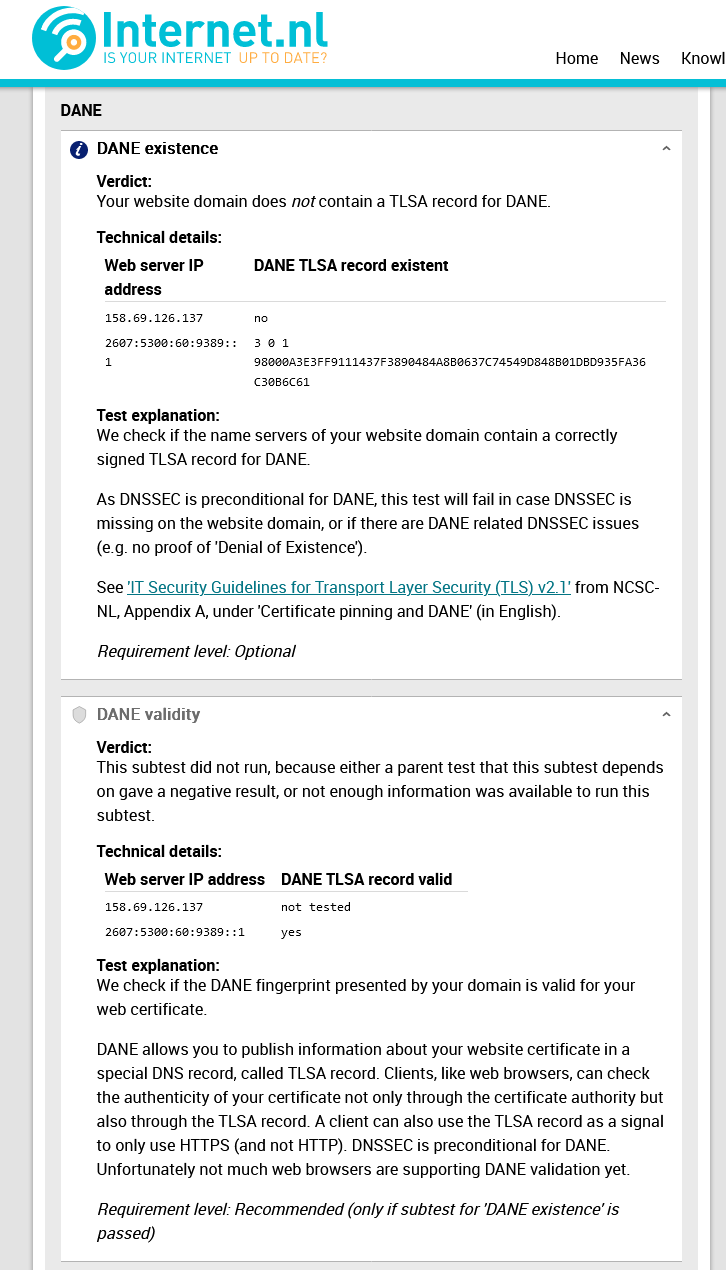

Exemple Website test: zw3b.eu :

Je ne sais pas comment « internet.nl » me retourne cela : DANE existence → DANE TLSA record existance sur l’IPv4), mais bon - Auriez-t’il un soucis d’interrogation ?

Puisque à ce que je sais, on interroge un enregistrement de ressource DANE par rapport au certificat TLS et du (associé au) protocole HTTPs (site web) et nom, entité comme cela :

$ host -t TLSA _443._tcp.zw3b.eu

_443._tcp.zw3b.eu has TLSA record 3 0 1 98000A3E3FF9111437F3890484A8B0637C74549D848B01DBD935FA36 C30B6C61

Certes les RRset « zw3b.eu » sont configurés avec un enregistrement IPv4 et IPv6.

$ host zw3b.eu

zw3b.eu has address 158.69.126.137

zw3b.eu has IPv6 address 2607:5300:60:9389::1

zw3b.eu mail is handled by 10 smtp.zw3b.eu.

Que pensez-vous de çà - Auriez-t’il une erreur d’interrogation côté « internet.nl » ; test website ?

PS : Je vois qu’il y a écris « not tested » → parce s’ils chercheraient à trouver le rDNS de l’IPv4 (qui retournerait, donc, « mail.zw3b.eu ») et puis sa signature - il tomberaient sur un autre certificats TLS celui de « mail.zw3b.eu »).

Je vous ajoute ces informations (ma zone rDNS de mon l’IPv4 - que personne ne peut interroger depuis l’internet, à part avoir mon DNS dans son resolv.conf) :

$ dig -x 158.69.126.137 +short @my_dns_lan

mail.zw3b.fr.

zw3b.blog.

ipv01.net.

mail.zw3b.blog.

ipv10.net.

zw3b.net.

lab3w.com.

zw3b.tv.

mail.lab3w.com.

zw3b.fr.

mail.ipv10.net.

lab3w.fr.

mail.lab3w.fr.

mail.ipv01.net.

mail.zw3b.site.

zw3b.site.

mail.zw3b.tv.

mail.zw3b.net.

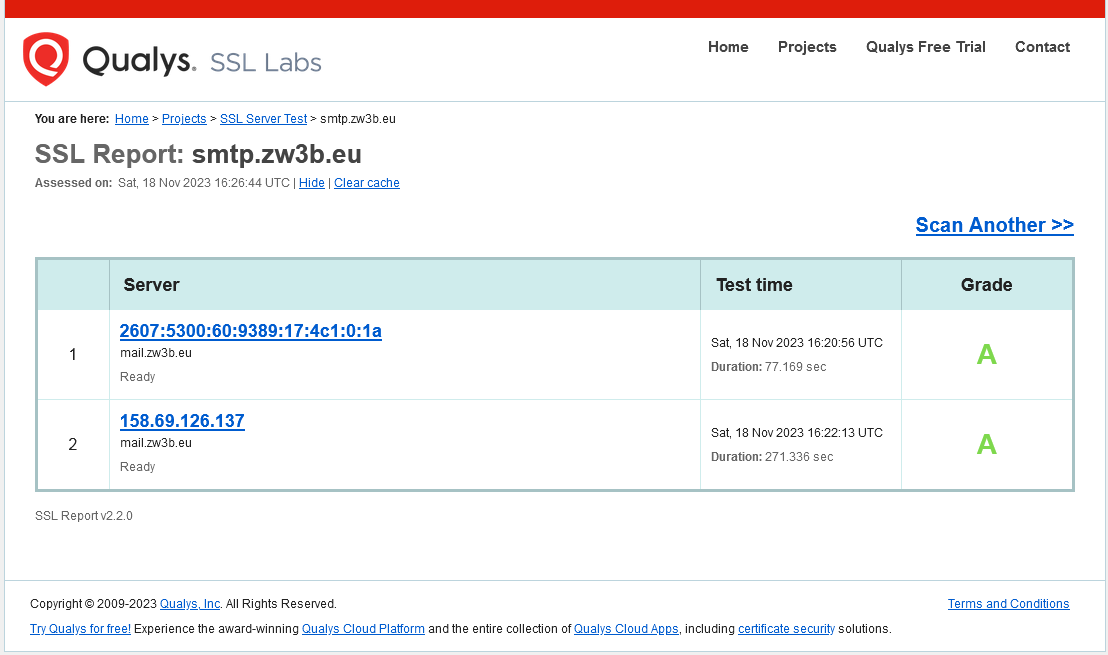

Ce que vois l’internet, le rDNS de mon IPv4 (configuré dans le panel de mon hébergeur) :

$ dig -x 158.69.126.137 +short @dns.google

mail.zw3b.eu.

Et pourtant même l’IPv6 (principal) pointe sur un autre nom :

$ dig -x 2607:5300:60:9389::1 +short @dns.google

wan.ipv10.net.

$ dig -x 2607:5300:60:9389::1 +short @my_dns_lan

wan.ipv10.net.

Mon DNS : « my_dns_lan » c’est celui-ci : « dns.ipv10.net »

Donc, comme je l’expliquais, ci-dessus, çà doit être une erreur d’interrogation TLSA.

Note de Moi-même : Bon Ok, mesdames, messieurs, j’ai une erreur dans l’ordre des préférences algorithmiques TLS - je n’ai pas activé HSTS (redirection HTTPS obligatoire pour le client), et n’ai pas de politique de sécurité sur mes contenus (je suis tout seul à bosser sur les sites web - tout va bien).

Bonne journée, bon weekend à vous.

Salutations,

Romain

DANE : DNS-based Authentication of Named Entities.

TLSA : Transport Layer Security Authentification.

PTR : PoinTer Records or Reverse DNS records.

SNI : Server Name Indicator

- depuis 1987 du RFC

- depuis 1987 du RFC  je plaisante - « bise » à vous, monsieur, madame !

je plaisante - « bise » à vous, monsieur, madame !

C’est « ouf ».

C’est « ouf ».